Infrastructure-as-Code-Scans

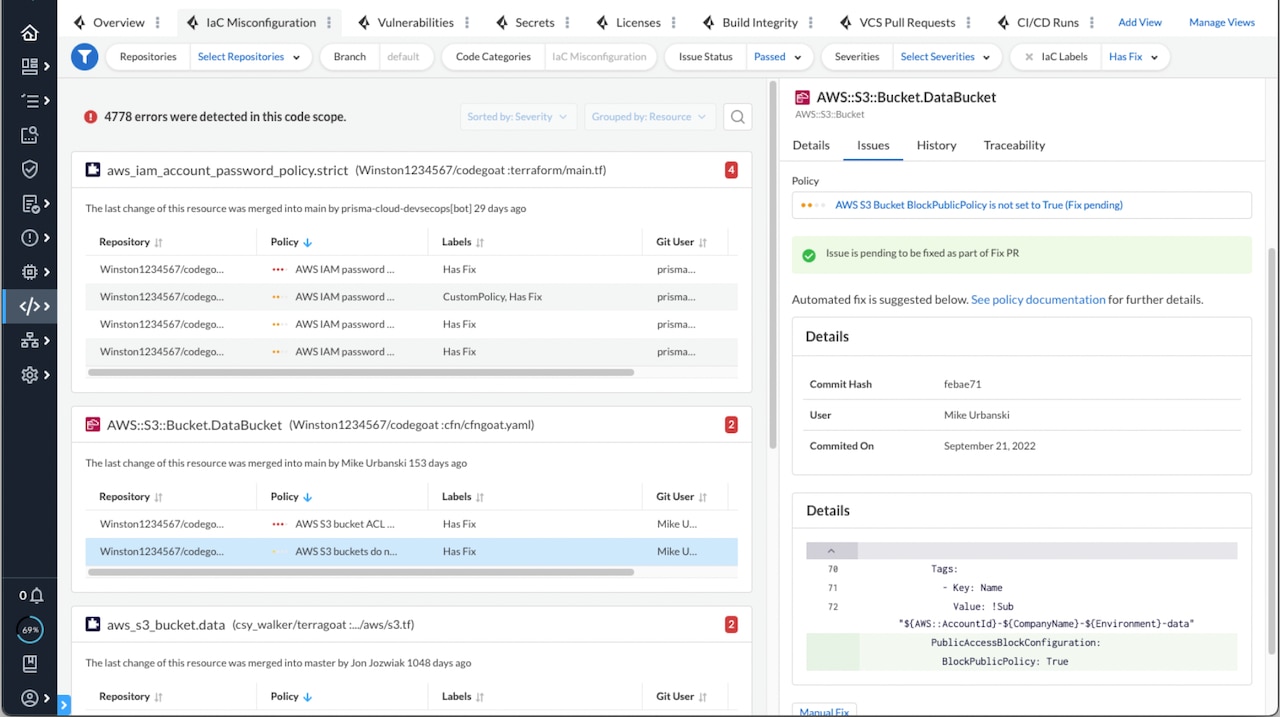

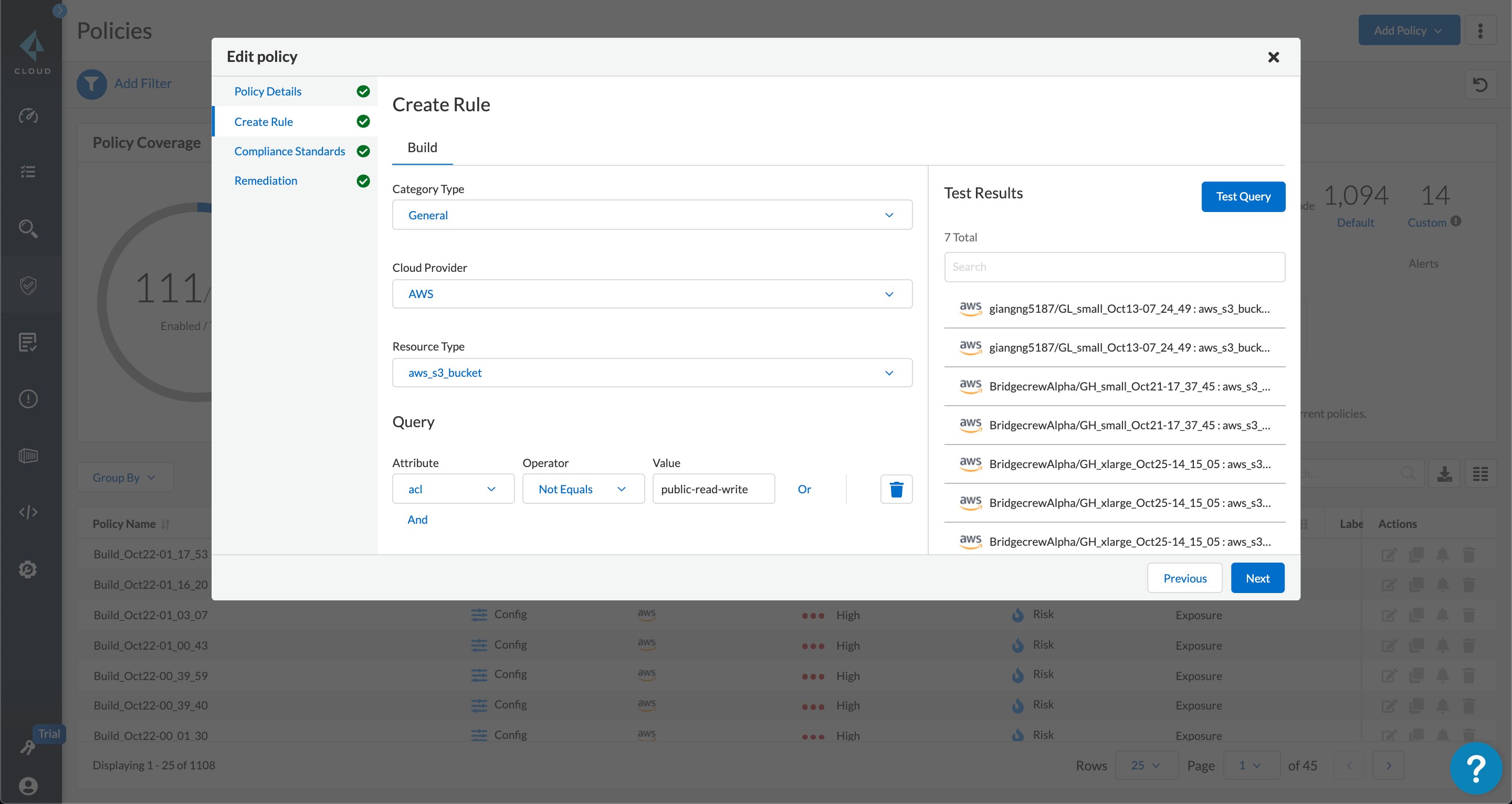

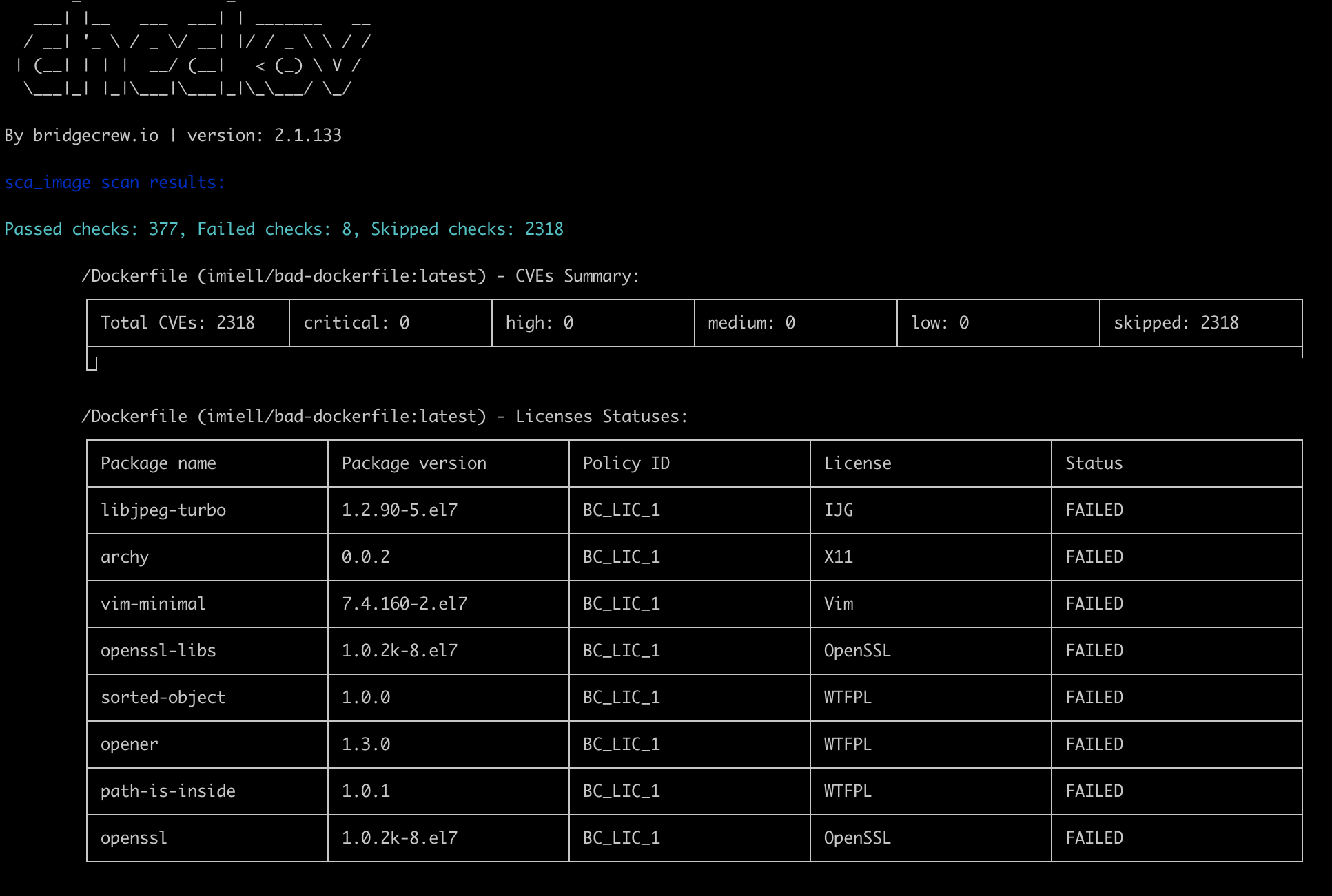

Infrastructure-as-Code bietet die Möglichkeit, Cloud-Infrastrukturen direkt im Code zu sichern, bevor sie in der Produktionsumgebung bereitgestellt werden. Prisma Cloud optimiert die Sicherheitsmaßnahmen für den gesamten Software-Entwicklungszyklus durch Automatisierungsfunktionen und die Einbettung der Sicherheitsfunktionen in die Workflows von DevOps-Tools für Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless und ARM-Vorlagen.

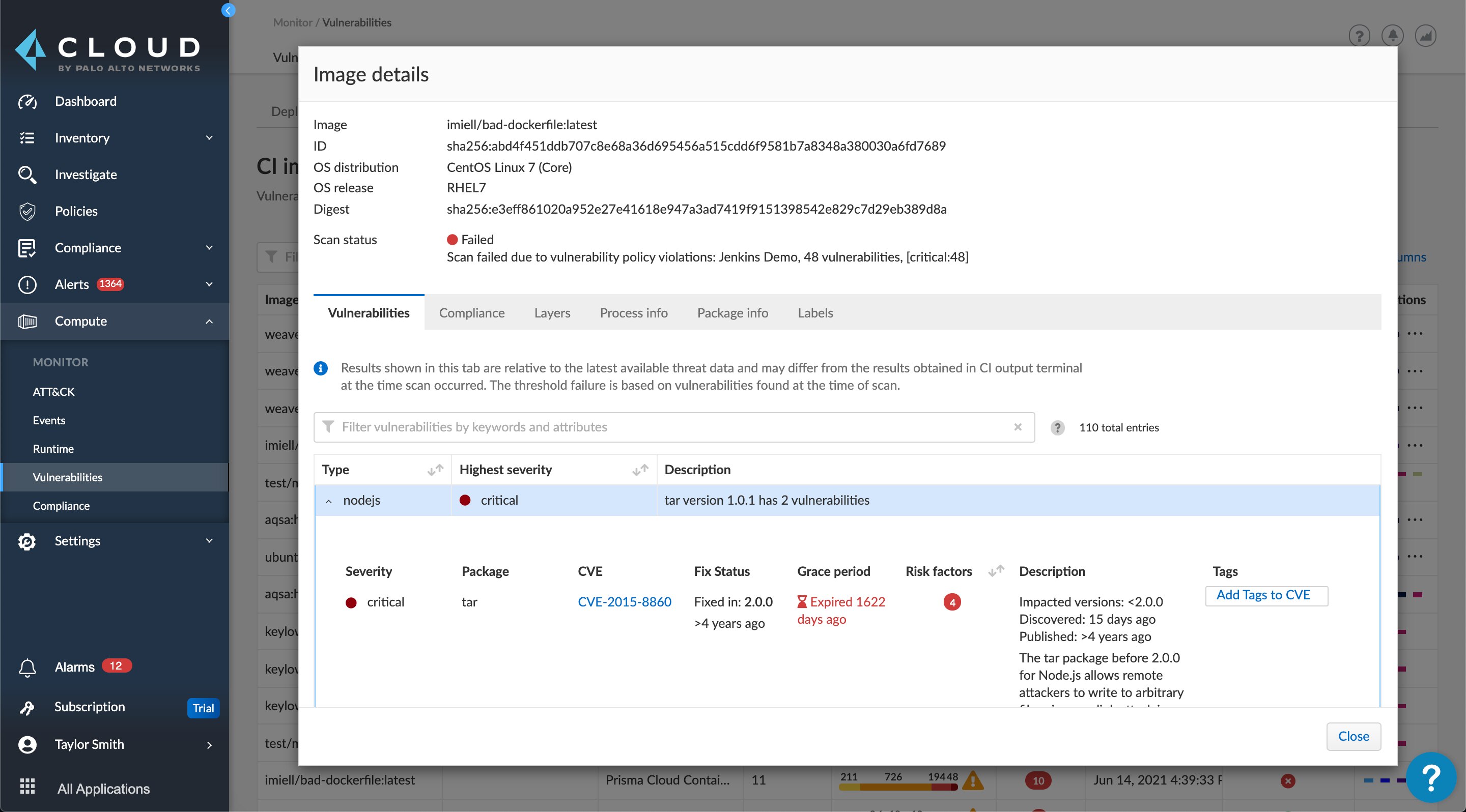

Automatisierte Sicherheitsscans für Code in der Cloud

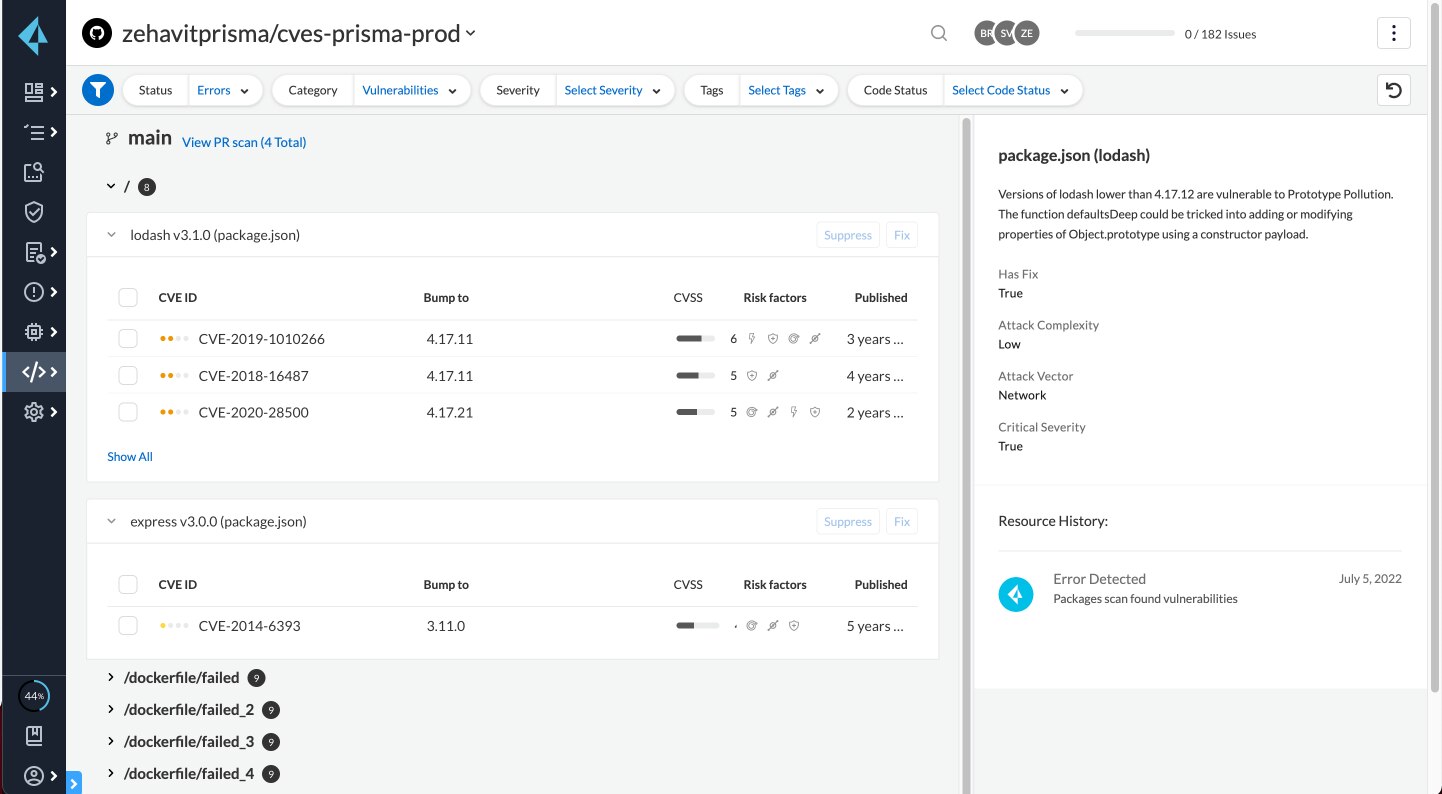

Mithilfe von automatisierten Prüfungen lassen sich Fehlkonfigurationen und unzureichend geschützte Secrets in jeder Phase des Software-Entwicklungszyklus aufdecken.

Unterstützung durch Open-Source-Tool und -Community

Checkov ist ein führendes Open-Source-Tool für Policy-as-Code, das die IaC-Sicherheitsfunktionen von Prisma Cloud ergänzt. Es wird von einer aktiven Community unterstützt und wurde schon millionenfach heruntergeladen.

Anzeige von Feedback zur Codesicherheit direkt in den Entwicklertools

Prisma Cloud bietet native Integrationen für IDE, VCS und CI/CD-Tools, damit die Teams auch mit ihren bestehenden Arbeitsabläufen sicheren Code entwickeln können.

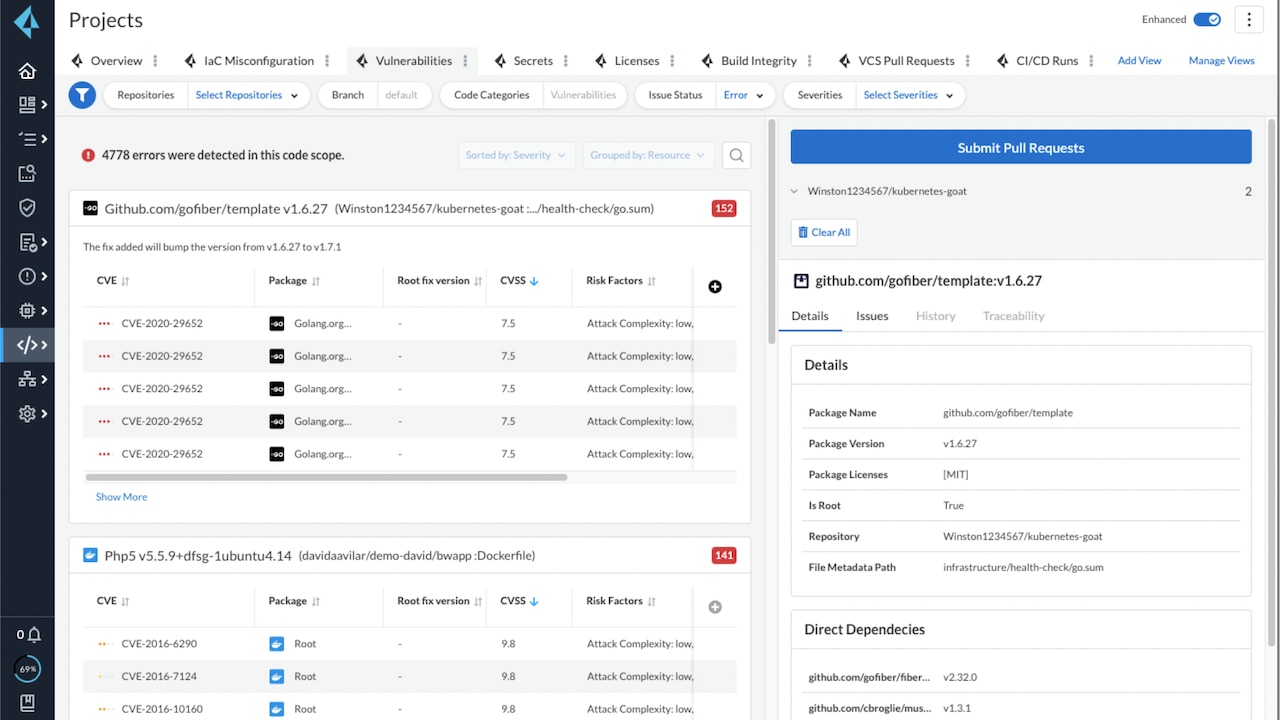

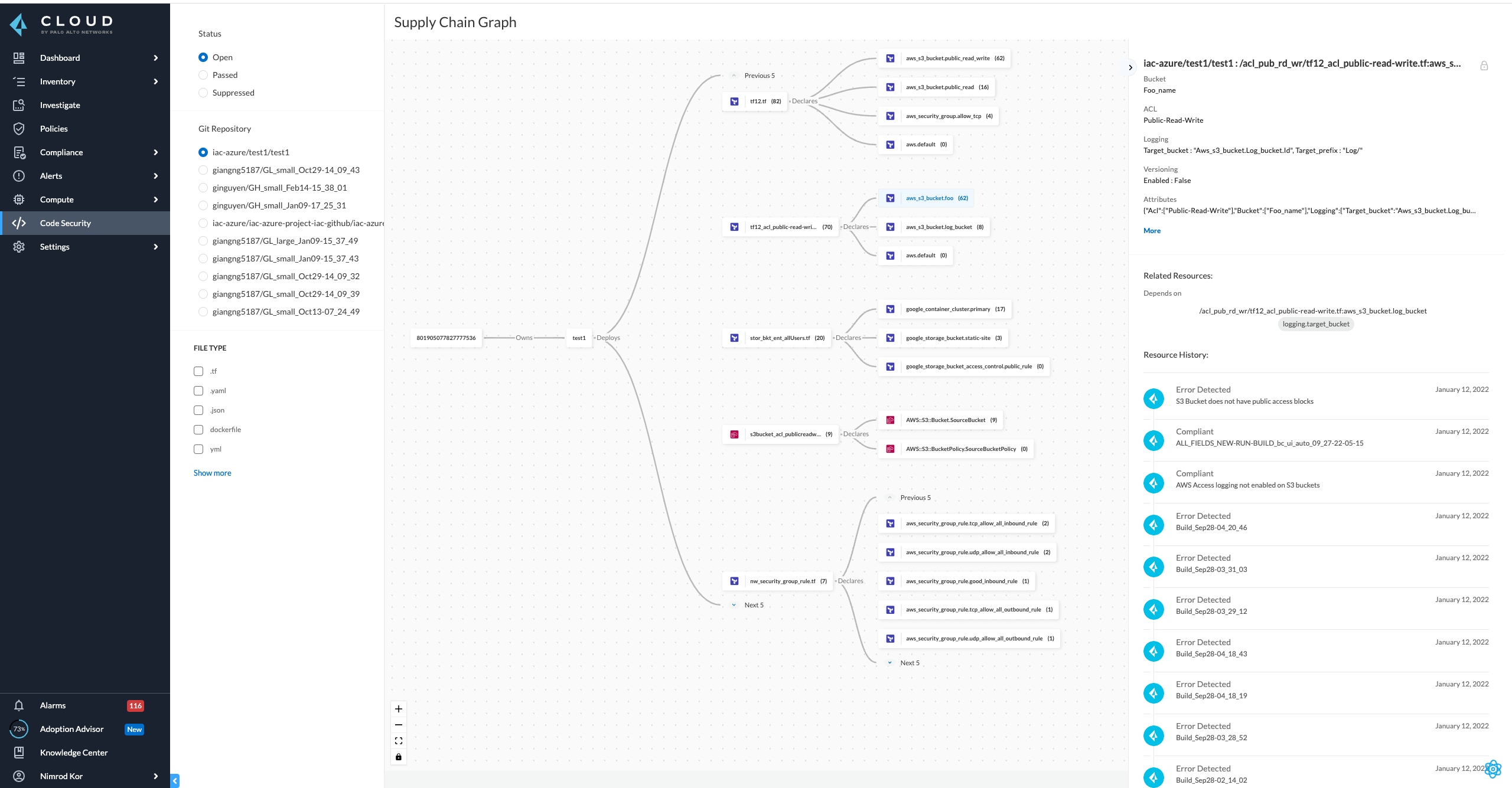

Detaillierte Kontextdaten zu Fehlkonfigurationen

Prisma Cloud verfolgt automatisch Abhängigkeiten der IaC-Ressourcen und die neuesten Änderungen der Entwickler, um die Zusammenarbeit in großen Teams zu verbessern.

Automatisches Feedback und Fehlerbehebungen im Code

Sie können automatisch Kommentare zu Pull-Anfragen für Fehlkonfigurationen sowie automatische Pull-Anfragen, Commit-Korrekturen und Smart Fixes für identifizierte Fehlkonfigurationen erhalten.