Sicherer Fernzugriff | Schutz entfernter Mitarbeiter vor Cyberbedrohungen

Die Pandemie beschleunigte die Umstellung auf Remote-Arbeitsplätze, so dass IT-Organisationen ihren Mitarbeitern schnell die Möglichkeit geben mussten, sicher von zu Hause aus zu arbeiten. Die Unternehmen haben mehrere positive Ergebnisse aus dem Einsatz von Remote-Mitarbeitern gezogen, die den Remote-Mitarbeiter als Teil des Unternehmenserfolgs festigen.

Leider sind die IT-Netzwerke der meisten Organisationen nicht dafür ausgelegt, eine große Anzahl von Mitarbeitern an entfernten Standorten langfristig zu unterstützen. IT-Experten müssen ihre Netzwerk- und Sicherheitsstrategien überdenken, um sicherzustellen, dass sie sichere Fernzugriffsmöglichkeiten auf eine wesentlich größere Anzahl von Mitarbeitern ausweiten können. Darüber hinaus benötigen IT-Mitarbeiter eine konsistente Sichtbarkeit, Verwaltung und Durchsetzung, um die wachsende Zahl von Remote-Mitarbeitern vor Cyberbedrohungen zu schützen und gleichzeitig eine optimierte Benutzererfahrung zu gewährleisten, und zwar zusätzlich zur Unterstützung von Mitarbeitern innerhalb der Unternehmensgrenzen (d.h. innerhalb der Unternehmenszentrale oder Zweigstellen).

Dieser Artikel bietet einen umfassenden Überblick über den sicheren Fernzugriff, die Technologien, die ihn ermöglichen, und die Vorteile, die Organisationen erzielen, wenn sie eine erfolgreiche Strategie für den sicheren Fernzugriff bereitstellen.

Was ist ein sicherer Fernzugriff?

Sicherer Fernzugriff ist die Sammlung von Regeln, Prozessen, Software und Hardware, die den sicheren Zugriff auf und die Verfügbarkeit von Daten, einschließlich LANs oder in der Cloud gehosteten Anwendungen und Diensten für Mitarbeiter, Lieferanten und andere vertrauenswürdige Partner, die sich nicht physisch in der Unternehmenszentrale oder den Niederlassungen einer Organisation befinden, ermöglichen. Ein sicherer Fernzugriff ermöglicht es diesen Personen, dieselben Ressourcen zu nutzen wie Mitarbeiter, die sich physisch innerhalb des Unternehmensbereichs der Organisation befinden.

Warum ist ein sicherer Fernzugriff wichtig?

Ein sicherer Fernzugriff ist aus drei Gründen wichtig: um geistiges Eigentum zu sichern und zu schützen, um die Produktivität der Mitarbeiter zu erhöhen und um den Wettbewerbsvorteil einer Organisation zu verbessern. Organisationen können ihre aktuellen Ziele selbstbewusst umsetzen und neue Ziele erreichen, wenn Mitarbeiter von überall aus sicher arbeiten können.

Der sichere mobile Mitarbeiter

Eine sichere Remote-Belegschaft umfasst Mitarbeiter, Lieferanten und andere vertrauenswürdige Partner, die sich nicht physisch in der Unternehmenszentrale oder in den Niederlassungen einer Organisation befinden. Der sichere Fernzugriff auf das IT-Netzwerk einer Organisation erfordert sicheren Fernzugriff , um die Produktivität aufrechtzuerhalten, auch wenn Sie nicht physisch an einem Unternehmensstandort anwesend sind.

Sichere Fernzugriffs-Technologien

Es gibt mehrere Hardware- und Softwaretechnologien, die zusammenarbeiten, um den Fernzugriff für die Mitarbeiter einer Organisation zu sichern. Für welche Technologien sich eine Organisation entscheidet, hängt von der Größe der Organisation, ihrer Kultur und der Anzahl der Mitarbeiter vor Ort im Vergleich zur Anzahl der Remote-Mitarbeiter ab. Hier geben wir einen Überblick über die gängigsten Technologien für den sicheren Fernzugriff.

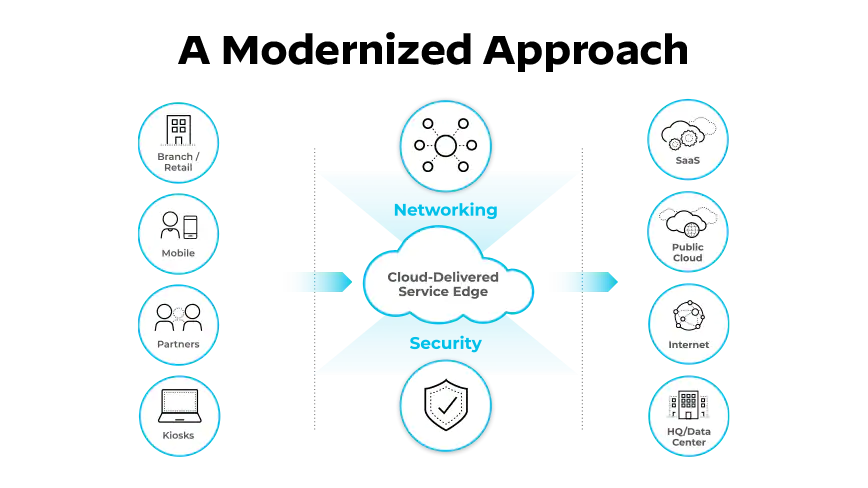

Sicherer Zugangsdienst Edge (SASE)

SASE ist die Konvergenz von Wide-Area-Netzwerken (WAN) und Netzwerksicherheitsdiensten- wie CASB, SWG, FWaaSund Zero-Trust-Netzwerksicherheit (ZTNA)- zu einem einzigen, in der Cloud bereitgestellten Dienstmodell.

![]()

Das SASE-Modell bietet Fernarbeitern einen sicheren Fernzugriff auf Unternehmensanwendungen, Daten und Tools.

Das SASE-Modell für den sicheren Fernzugriff führt Unternehmen weg von einem Perimeter- und Hardware-basierten Netzwerksicherheitsansatz hin zu einem Ansatz, der einen sicheren Fernzugriff auf Unternehmensanwendungen, -daten und -tools für verstreut arbeitende Mitarbeiter ermöglicht, die von überall aus arbeiten - von zu Hause, von Zweigstellen oder von der Unternehmenszentrale aus.

Virtuelles Privates Netzwerk (VPN)

Das virtuelle private Netzwerk, oder VPN, bietet einen sicheren Fernzugriff über einen verschlüsselten Tunnel, um den Computer oder das Gerät eines Benutzers mit dem IT-Netzwerk einer Organisation zu verbinden. Ein VPN macht eine Internetverbindung sicherer und bietet sowohl Privatsphäre als auch Anonymität im Internet.

Organisationen, Behörden und Unternehmen jeder Größe nutzen VPNs für den sicheren Fernzugriff auf Rechenzentrumsressourcen oder lokale Netzwerke (LAN) von Unternehmen. Persönliche VPNs erfreuen sich ebenfalls großer Beliebtheit, da sie die Standorte der Benutzer geheim halten, Daten sicher verschlüsseln und es den Benutzern ermöglichen, anonym im Internet zu surfen.

VPNs können mit einer Client-Software auf einem Endpunkt oder über einen clientlosen Webbrowser bereitgestellt werden. Bei letzterem navigiert ein Benutzer typischerweise zu einem HTTP/HTTPS-Portal, das eine SSL/TLS-verschlüsselte Verbindung zu einem Server oder einer Anwendung über den VPN-Dienstanbieter herstellt.

Web Proxies

Web Proxies sind eine beliebte Verbindungsmethode und werden oft in Verbindung mit sicheren Webgateways (SWGs) verwendet. Proxy-Server beenden die Verbindung zwischen dem Benutzer und dem Netzwerk und senden dann im Namen des Benutzers eine Anfrage an das Endziel. Web Proxys können der Anwendung oder dem Benutzer, der sich mit ihr verbindet, ein zusätzliches Maß an Privatsphäre bieten. Ähnlich wie bei herkömmlichen VPNs wird der Web-Proxy-Verkehr in der Regel nicht auf Bedrohungen untersucht, was ein zusätzliches Risiko für die Anwendung und den Benutzer darstellt. Web Proxies funktionieren nur für Webanfragen und bieten keine Verschlüsselung des gesamten Geräteverkehrs.

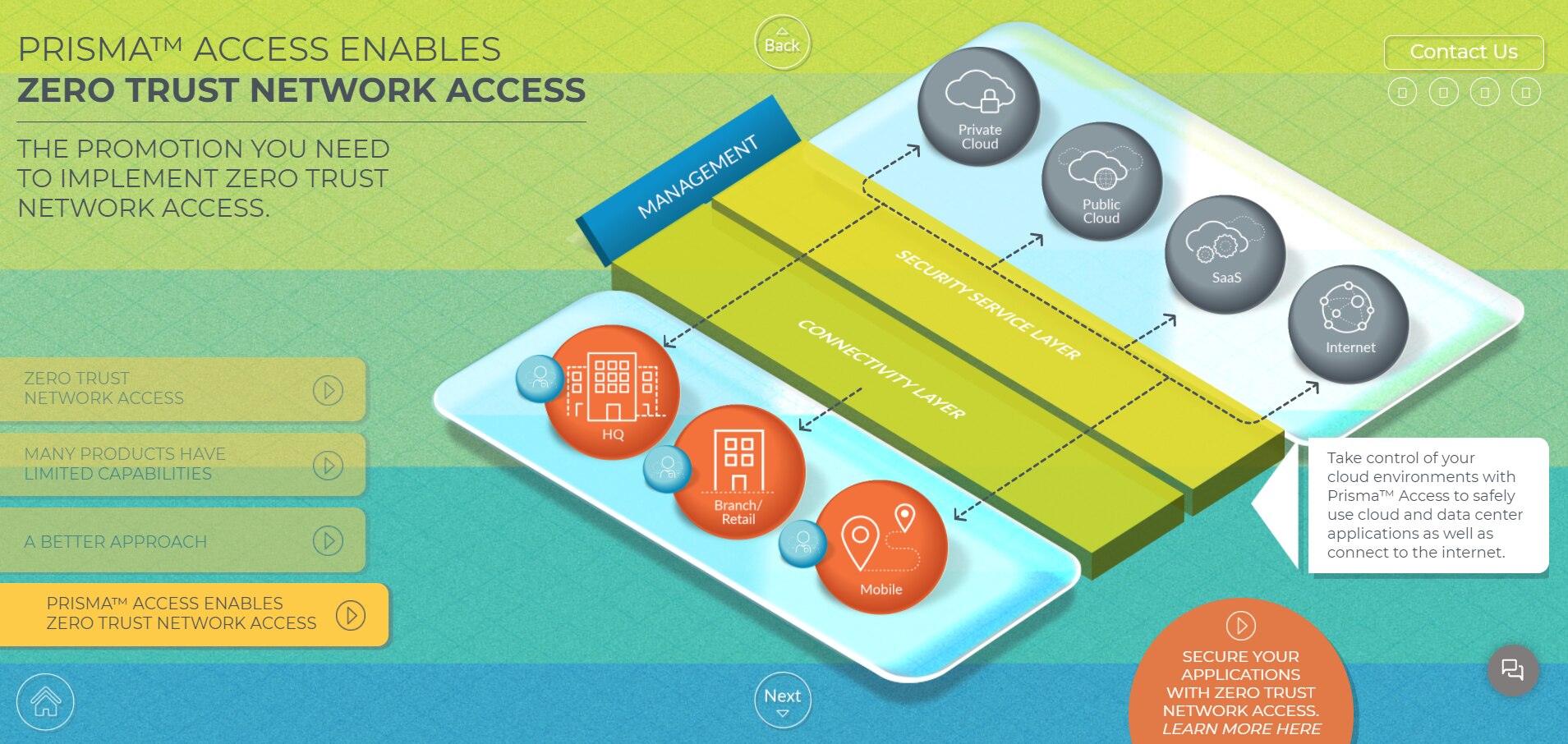

Zero Trust Network Access (ZTNA)

Zero Trust Network Access (ZTNA) Technologien bieten einen sicheren Fernzugriff auf Anwendungen und Dienste auf der Grundlage definierter Zugriffskontrollrichtlinien. Der sichere Fernzugriff über ZTNA verweigert standardmäßig allen Benutzern den Zugriff auf das Netzwerk. Stattdessen richten Netzwerkadministratoren die Benutzerrechte so ein, dass sie nur auf die Anwendungen und Dienste zugreifen können, die für einen Benutzer zur Erledigung seiner Aufgaben erforderlich sind. Nachdem der Benutzer beim ZTNA-Dienst authentifiziert wurde, stellt der ZTNA-Dienst dem Benutzer den Zugang auf Anwendungs- und Dienstebene über einen sicheren, verschlüsselten Tunnel zur Verfügung. Dieser verschlüsselte Tunnel ermöglicht einen sicheren Fernzugriff, indem er IP-Adressen abschirmt, die sonst öffentlich zugänglich wären.

Zero Trust Network Access (ZTNA) mit Prisma AccessFernzugriff auf den Desktop

Der Remote-Desktop-Zugriff ist eine ältere und immer noch beliebte Methode für den Zugriff auf Ressourcen, typischerweise in einem Firmen-LAN. In diesem Fall stellt ein Benutzer eine Verbindung zu einer physischen oder virtuellen Computerinstanz her, die sich im LAN befindet. Beliebte Beispiele sind Remote Desktop Protocol (RDP) und Virtual Network Computing (VNC).

Auch wenn der Fernzugriff auf den Desktop Vorteile bietet, wird diese Methode in der Regel nicht empfohlen, da sie erhebliche Sicherheitsrisiken für das Netzwerk des Unternehmens birgt. Da ein Großteil der Daten von Organisationen in SaaS-Anwendungen von Drittanbietern verteilt ist, ist der direkte Zugriff auf diese Anwendungen eine weitere Alternative. Sicherheitsteams können Web Application Firewalls (WAFs), Data-Loss-Prevention(DLP)oder Cloud Access Security Broker (CASB) -Lösungen implementieren, um die Daten in den Anwendungen zu sichern.

Sicheres Webgateway (SWG)

Ein sicheres Webgateway (SWG) schützt Benutzer vor webbasierten Bedrohungen und umfasst die Anwendung und Durchsetzung von Unternehmensrichtlinien zur akzeptablen Nutzung. Eine SWG bietet einen sicheren Fernzugriff, indem sie Benutzer mit einer SWG statt direkt mit einer Website verbindet. Die SWG verbindet dann den Benutzer mit der gewünschten Website und führt Funktionen wie URL Filtering, Prüfung bösartiger Inhalte, Web-Zugangskontrollen und andere Sicherheitsmaßnahmen durch.

Remote Browser Isolation (RBI)-Lösungen ergänzen die SWG-Funktionen und bieten zusätzliche Möglichkeiten zur Sicherung des Web-Datenverkehrs der Benutzer. Die Lösungen von RBI isolieren webbasierte Browsing-Inhalte, so dass der Benutzer die von ihm angeforderten Inhalte sehen kann, die Inhalte selbst aber nicht an den Endpunkt gesendet werden. Dieser Ansatz ermöglicht das erwartete Benutzererlebnis, aber die Inhalte selbst befinden sich auf einem isolierten Server, wo sie die Netzwerksicherheit nicht gefährden können.

Netzwerk-Zugangskontrolle (NAC)

Die Netzwerkzugriffskontrolle (Network Access Control, NAC) ist eine Kombination aus IT-Technologien und Richtlinien, die den Netzwerkzugriff für alle Geräte verwalten und überwachen, die versuchen, auf ein Unternehmensnetzwerk innerhalb der Unternehmensgrenzen zuzugreifen. Ein NAC erlaubt nur authentifizierten mobilen Geräten, die den vordefinierten Sicherheitsrichtlinien entsprechen, den Abruf proprietärer Ressourcen aus dem Unternehmensnetzwerk, wenn der Benutzer im Büro ist.

Eine NAC-Strategie kann IT-Experten dabei helfen, den Netzwerkzugriff eines Geräts einzusehen und zu verwalten, ohne das Gerät direkt an einen Benutzer ausgeben zu müssen, der das Gerät mit dem Netzwerk verbindet. Insgesamt ist NAC jedoch ein weniger effektiver Ansatz für den sicheren Fernzugriff als andere Technologien und Strategien.

Einmalige Anmeldung (SSO)

Single Sign-On (SSO)-Technologien ermöglichen es einem Benutzer, mit einem einzigen Benutzernamen und Kennwort auf mehrere Netzwerkanwendungen zuzugreifen. Die Benutzer mögen diesen Sicherheitsansatz, da sie sich nur einen Benutzernamen und ein Kennwort für den Zugriff auf mehrere Anwendungen und Systeme merken müssen. Die mit SSO verbundenen Vorteile der Benutzerfreundlichkeit machen es böswilligen Akteuren jedoch auch leichter, in das Netzwerk einer Organisation einzudringen. Aufgrund der potenziellen Sicherheitslücken, die SSO mit sich bringt, sollten diese Technologien in Verbindung mit zusätzlichen Sicherheitsstrategien und -technologien eingesetzt werden, um einen sicheren Fernzugriff zu ermöglichen.

Privilegierte Zugriffsverwaltung (PAM)

Privileged Access Management (PAM) ist eine Kombination aus Technologien und Prozessen, die Benutzern auf der Grundlage der ihnen zugewiesenen Zugriffsstufe oder "Privilegien" Zugang zu verschiedenen Anwendungen, Systemen oder Prozessen gewähren. PAM wird als Teil der Identitäts- und Zugriffsmanagementstrategie (IAM) einer Organisationbetrachtet. Der PAM-Ansatz zur Cybersicherheit identifiziert verschiedene Rollen innerhalb einer Organisation und weist diesen Rollen dann nur den Zugriff auf die Tools und Anwendungen zu, die sie für ihre Arbeit benötigen. Ein typischer Büroangestellter kann beispielsweise Zugriff auf grundlegende Büroanwendungen und Dokumentenlaufwerke erhalten, aber er hat keinen Zugriff - oder "Privilegien" - um Informationen im Mitarbeiterverzeichnis der Organisation zu ändern. Dieser Ansatz eignet sich für Mitarbeiter, die innerhalb der Unternehmensgrenzen oder über einen sicheren Fernzugriff auf das Netzwerk der Organisation zugreifen.

Vorteile des sicheren Fernzugriffs

Mit einer umfassenden Strategie für den sicheren Fernzugriff können Cybersecurity-Experten drei Dinge einfach und effizient erledigen: einen sicheren Zugriff von jedem beliebigen Gerät aus ermöglichen, das Browsen im Internet sichern und das Sicherheitsbewusstsein in der gesamten Organisation fördern. Ein sicherer Fernzugriff ermöglicht Mitarbeitern, von überall aus sicher zu arbeitenund unterstützt ihre Organisationen dabei, aktuelle Ziele zu erreichen und neue zu entwickeln.

Sicherer Zugriff von jedem Gerät aus

Mit einer umfassenden Strategie für den sicheren Fernzugriff und entsprechenden Technologien können Cybersecurity-Experten Netzwerkverbindungen zu ihren Daten von jedem Ort und jedem Gerät aus überwachen und verwalten. Unabhängig davon, ob die Netzwerkverbindungen von persönlichen mobilen Geräten, Laptops von Lieferanten oder der wachsenden Zahl internetfähiger Geräte, die das Internet der Dinge (IoT) umfassen, hergestellt werden, kann das Cybersecurity-Team einer Organisation alles sehen und sicherstellen, dass alle Geräte sicher mit den Unternehmensanwendungen und -daten verbunden sind.

Sicheres Browsen im Internet

Die meisten Webbrowser, wie Google Chrome, bieten ein gewisses Maß an Sicherheit für ein sicheres Browsen im Internet. Eine erfolgreiche Strategie für einen sicheren Fernzugriff bietet Organisationen jedoch mehr Kontrolle über das Browsen im Internet und macht sie nicht mehr allein von den Anbietern von Webbrowsern abhängig. Mit mehreren sicheren Fernzugriffstechnologien können Cybersecurity-Experten ein sicheres Browsen im Internet gewährleisten, das die Gefährdung des Netzwerks durch potenzielle Sicherheitsbedrohungen oder bösartige Akteure minimiert.

Entwicklung des Sicherheitsbewusstseins

Das Sicherheitsbewusstsein der Mitarbeiter ist nach wie vor die größte Herausforderung für die Sicherheit einer Organisation. Eine Strategie für den sicheren Fernzugriff bietet Organisationen die Technologien, um viele alltägliche Verwaltungsvorgänge für die Netzwerksicherheit zu automatisieren und zu vereinfachen. Dank dieser Unterstützung können sich Cybersicherheitsexperten darauf konzentrieren, Benutzer über die neuesten Sicherheitsbedrohungen zu informieren und neue oder sich entwickelnde Schwachstellen zu überwachen, die Benutzer, Daten und Abläufe im Unternehmen bedrohen könnten.

Sichere Lösungen für den Fernzugriff

Organisationen stehen mehrere sichere Lösungen für den Fernzugriff zur Verfügung. Netzwerk- und Cybersicherheitsexperten müssen bei der Entwicklung und Bereitstellung einer effektiven Lösung für den sicheren Fernzugriff die Größe ihrer Organisation, die Unternehmenskultur und die Anzahl der Mitarbeiter innerhalb der Unternehmensgrenzen im Vergleich zur Anzahl der Mitarbeiter im Fernzugriff berücksichtigen.

Entdecken Sie, wie Sie einen sicheren Fernzugriff bereitstellen und sicherstellen können, dass Ihre Mitarbeiter von überall aus sicher arbeiten können, jetzt und in Zukunft.