-

Was ist Sicherheitsautomatisierung?

- Was ist Sicherheitsautomatisierung?

- Wie hängen Automatisierung und Cybersecurity zusammen?

- Vorteile des Einsatzes automatischer Sicherheitssysteme

- Beispiele für Tools zur Sicherheitsautomatisierung

- Wie wirkt sich die Konsolidierung der Cybersecurity auf die Automatisierung aus?

- Automatisierung in den FAQs zur konsolidierten Cybersicherheit

Was ist Cortex XSIAM? KI-gesteuerte Plattform

Extended Security Intelligence and Automation Management, kurz XSIAM, ist ein neuer Ansatz für Sicherheitsoperationen, der durch die enge Integration und Automatisierung der Funktionen und Prozesse eines modernen Security Operations Center (SOC) zu deutlich besseren Sicherheitsergebnissen führt.

Cortex XSIAM: KI-gesteuerte Sicherheitsplattform

XSIAM soll das Zentrum der SOC-Aktivitäten sein und SIEM- und Spezialprodukte ersetzen, indem es eine breite Funktionalität in einer ganzheitlichen Lösung vereint. Zu den Funktionen von XSIAM gehören Datenzentralisierung, intelligentes Stitching, analytikbasierte Erkennung, Incident Management, Threat Intelligence, Automatisierung, Verwaltung von Angriffsflächen und vieles mehr - alles in einer intuitiven, aufgabenorientierten Benutzeroberfläche.

XSIAM erhält Ihre Sicherheitslage aufrecht und baut auf den bewährten Fähigkeiten von XDR zur Bedrohungserkennung und Reaktion auf. Mit einem zentralisierten Datenspeicher und vereinheitlichten SOC-Funktionen bietet XSIAM einen klaren Migrationspfad weg von herkömmlichen Lösungen für das Sicherheitsinformations- und Ereignis-Management (SIEM).

Lesen Sie unseren Artikel "Was ist SIEM?" und erfahren Sie mehr über Security Information and Event Management.

XSIAM wurde erstmals 2022 von Palo Alto Networks vorgestellt und ist eine neue Kategorie, die die autonome Sicherheitsplattform der Zukunft liefern soll.

Warum brauche ich XSIAM Security?

Die heutigen Anforderungen an Security Operations Centers (SOCs) haben sich geändert, doch die Struktur von Security Information and Event Management (SIEM) und SOCs ist stagniert.

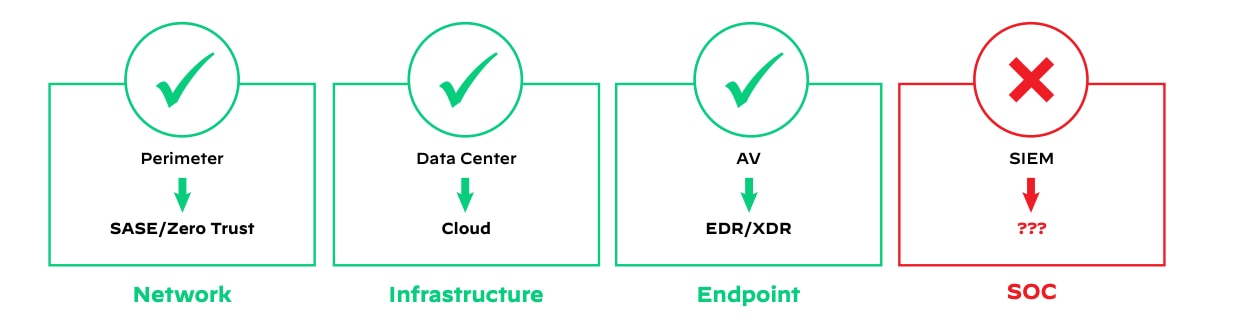

Während andere wichtige Komponenten von Sicherheitssystemen modernisiert wurden - wie z.B. die Umstellung der Endpunkte von Antivirus auf Endpunkt-Erkennung und -Reaktion (EDR) und erweiterte Erkennung und Reaktion (XDR); die Umstellung der Netzwerke von traditionellen "Hard Shell"-Perimetern auf Zero Trust und Secure Access Service Edge (SASE); und die Verlagerung der Laufzeit von Rechenzentren in die Cloud - arbeiten SOCs weiterhin mit einem SIEM-Modell, das vor zwei Jahrzehnten entwickelt wurde.

Da Angreifer ihre Angriffe auf Infrastrukturen, die durch schlecht integrierte Sicherheitsprodukte geschützt sind, automatisieren, müssen security operations-Teams schneller denn je reagieren. Die ephemere Natur von Container-Workloads und Umgebungen mit kontinuierlicher Integration/kontinuierlicher Bereitstellung (CI/CD) stellt Sicherheitsteams vor die Herausforderung, ihre Sicherheitslage von einem Moment zum anderen aufrechtzuerhalten.

Ein Nebenprodukt davon ist die Zunahme von Managed-Services-Angeboten zur skalierbaren Bereitstellung zusätzlicher Ressourcen zur Verteidigung der Organisation, aber selbst mit diesem zusätzlichen Aufwand fühlen sich viele Organisationen überfordert.

Eine wichtige Veränderung für Verteidiger im Hinblick auf diese Herausforderungen war in den letzten zehn Jahren die Entwicklung von Endpunkt-Erkennung und -Reaktion (EDR) und erweiterter Erkennung und Reaktion (XDR), die durch verbesserte Sicherheitsanalysen und Einblicke in Umgebungen verbesserte Bedrohungserkennung und Reaktionsmöglichkeiten bieten.

Während viele Organisationen heute von diesen Funktionen profitieren, verwenden viele andere Organisationen immer noch ein SIEM, um Protokolldaten zu zentralisieren und zusätzliche Protokolle zu sammeln, die häufig für Sicherheits- und Compliance-Zwecke verwendet werden. Leider hängen SIEMs oft von der manuellen Konfiguration der Regeln für die Aufnahme von Protokollen und die Erkennung sowie die Sichtung und Beseitigung von Warnmeldungen ab.

XSIAM versucht, die Abhängigkeit von manuellen Prozessen zu verringern, indem es diese Prozesse produktiv macht und sie integriert, um Sicherheitsoperationen nahezu in Echtzeit zu ermöglichen.

Wie funktioniert XSIAM?

XSIAM ist einzigartig in seiner Funktionsweise. Es nutzt intelligente Automatisierung, um sich von dem analytischen Modell der heutigen Sicherheitsprodukte zu lösen. Das System sammelt kontinuierlich tiefe Telemetriedaten, Alarme und Ereignisse aus beliebigen Quellen. Anschließend bereitet es die Daten automatisch auf und reichert sie an, fügt sie auf einzigartige Weise zu einer Sicherheitsintelligenz zusammen und wendet sofort Analysen zur Erkennung durch maschinelles Lernen an.

Die Warnmeldungen werden zu Vorfällen gruppiert und mit dem entsprechenden Kontext angereichert. Routinevorfälle werden erkannt, bearbeitet und abgeschlossen. Dashboards fassen alle relevanten Aspekte der betroffenen Nutzer, Anlagen und Infrastruktur zusammen. Eingebettete Automatisierung und Inline-Playbooks beschleunigen Aktionen und lernen mit der Zeit von selbst. XSIAM trägt in jeder Hinsicht dazu bei, die Aufgaben der Analysten zu minimieren, so dass sie sich nur auf die Aktivitäten konzentrieren können, die das System nicht selbst ausführen kann.

Integrierte Schlüsselleistungen von Cortex XSIAM

Cortex XSIAM vereint diese wichtigen SOC-Produktfunktionen in einer einzigen, vereinheitlichten Plattform:

- Security Information and Event Management (SIEM) Bietet alle gängigen SIEM-Funktionen, einschließlich Protokollverwaltung, Korrelation und Alarmierung, Berichterstattung und langfristige Datenspeicherung.

- Threat Intelligence Platform (TIP) sammelt, bewertet und verteilt Bedrohungsdaten, einschließlich des branchenführenden Unit 42®-Bedrohungsfeeds, an Drittanbieter-Tools und reichert Warnmeldungen mit Kontext und Zuordnung an.

- Extended Detection and Response (XDR) sammelt Telemetriedaten von jeder Quelle für eine unübertroffene Erkennungsabdeckung und -genauigkeit mit der höchsten Anzahl von Erkennungen auf technischer Ebene in den MITRE ATT&CK-Evaluierungen von 2022.

- Endpoint Protection Platform (EPP) Verhindert Angriffe auf Endpunkte mit einem bewährten Endpunkt-Agenten, der Exploits, Malware und dateilose Angriffe blockiert und vollständige Telemetriedaten zur Erkennung und Reaktion sammelt.

- Attack Surface Management (ASM) Bietet eingebettete Funktionen für das Management der Angriffsfläche (ASM), um Ihre Organisation aus der Sicht eines Angreifers zu betrachten, mit Asset-Erkennung, Schwachstellenbewertung und Risikomanagement.

- Identity Threat Detection and Response (ITDR) nutzt maschinelles Lernen und Verhaltensanalysen, um Profile von Benutzern und Entitäten zu erstellen und vor Verhaltensweisen zu warnen, die auf ein kompromittiertes Konto oder einen böswilligen Insider hinweisen könnten.

- Security Orchestration, Automation, and Response (SOAR) automatisiert nahezu jeden Anwendungsfall mit Hunderten von integrierten Playbooks und bietet Anpassungsmöglichkeiten mit einem visuellen Drag-and-Drop-Playbook-Editor.

- Cloud Detection and Response (CDR) Analysiert Cloud-Audit-, Flow- und Container-Host-Protokolle zusammen mit Daten aus anderen Quellen für eine ganzheitliche Erkennung und Reaktion in Ihrem hybriden Unternehmen.

- Management, Reporting und Compliance Vereinfacht den Betrieb durch die Zentralisierung aller Konfigurations-, Überwachungs- und Berichtsfunktionen, einschließlich der Verwaltung von Endpunkt-Richtlinien, Orchestrierung und Reaktion.

Cortex XSIAM | Die Plattform für den modernen SOC

Cortex XSIAM hilft dem modernen SOC, sich von einem reaktiven und auf den Menschen ausgerichteten Ansatz - der nicht skalieren kann, um mit den ständig zunehmenden Bedrohungen Schritt zu halten - hin zur Vision eines KI-gesteuerten, autonomen SOC zu entwickeln. XSIAM integriert Automatisierung und Analytik, wo immer dies möglich ist, um die SOC-Kosten zu senken und die SecOps-Prozesse selbsttragend zu machen.

Cortex® XSIAM™ wird SecOps transformieren, indem es Organisationen ermöglicht, auf folgende Weise zu profitieren:

Vereinfachen Sie die Sicherheitsabläufe mit einer konvergenten Plattform - Bringen Sie alle Ihre Daten und SOC-Funktionen in eine einzige Plattform. Die Konvergenz von SOC-Funktionen wie XDR, SOAR, ASM und SIEM in einer einzigen Plattform macht den Konsolenwechsel überflüssig und rationalisiert die Sicherheitsabläufe.

Stoppen Sie Bedrohungen im großen Maßstab mit KI-gesteuerten Ergebnissen - Sofort einsatzbereite KI-Modelle gehen über herkömmliche Erkennungsmethoden hinaus und verknüpfen Ereignisse aus verschiedenen Datenquellen, um Bedrohungen im großen Maßstab präzise zu erkennen und zu stoppen.

Beschleunigen Sie die Behebung von Vorfällen mit einem automatisierten Ansatz - Ergreifen Sie automatisch Maßnahmen, bevor Ihr Analyst sich den Vorfall überhaupt ansehen muss. Automatisieren Sie Sicherheitsaufgaben, um die manuelle Arbeit zu reduzieren und die Reaktion auf Vorfälle und deren Behebung zu beschleunigen.

Wenn wir von KI sprechen, meinen wir damit, dass sie einfach funktioniert, und zwar in Echtzeit.

Cortex XSIAM FAQs

Stoppen Sie Einbrüche mit drastisch verbesserter Sicherheit:

- Baut eine intelligente Datengrundlage auf. Mit Cortex XSIAM können Sie weit verbreitete Telemetriedaten in eine intelligente Datengrundlage verwandeln, die für fortschrittliche Analysen bereit ist, während Sie die Daten zur Hälfte der Kosten von herkömmlichen Lösungen nutzen können.

- Beschleunigt die Reaktion. Cortex XSIAM nutzt die Datengrundlage, um mit selbstlernender, in der Cloud bereitgestellter KI neue Taktiken von Angreifern zu erkennen, und automatisiert von Haus aus die wichtigsten Schritte bei der Untersuchung von Vorfällen.

- Übertrifft Bedrohungen. Cortex XSIAM entdeckt kontinuierlich Schwachstellen durch natives Angriffsflächen-Management und integrierte Threat Intelligence.