-

- Überblick über Bedrohungen: Cyberangriffe

- Arten von Cyberangriffen auf einen Blick

- Globale Trends bei Cyberangriffen

- Taxonomie von Cyberangriffen

- Landschaft der Bedrohungsakteure

- Verlauf und Methoden eines Angriffs

- Antworten auf technische Fragen

- Fallstudien zu Cyberangriffen

- Tools, Plattformen und Infrastruktur

- Die Auswirkung von Cyberangriffen

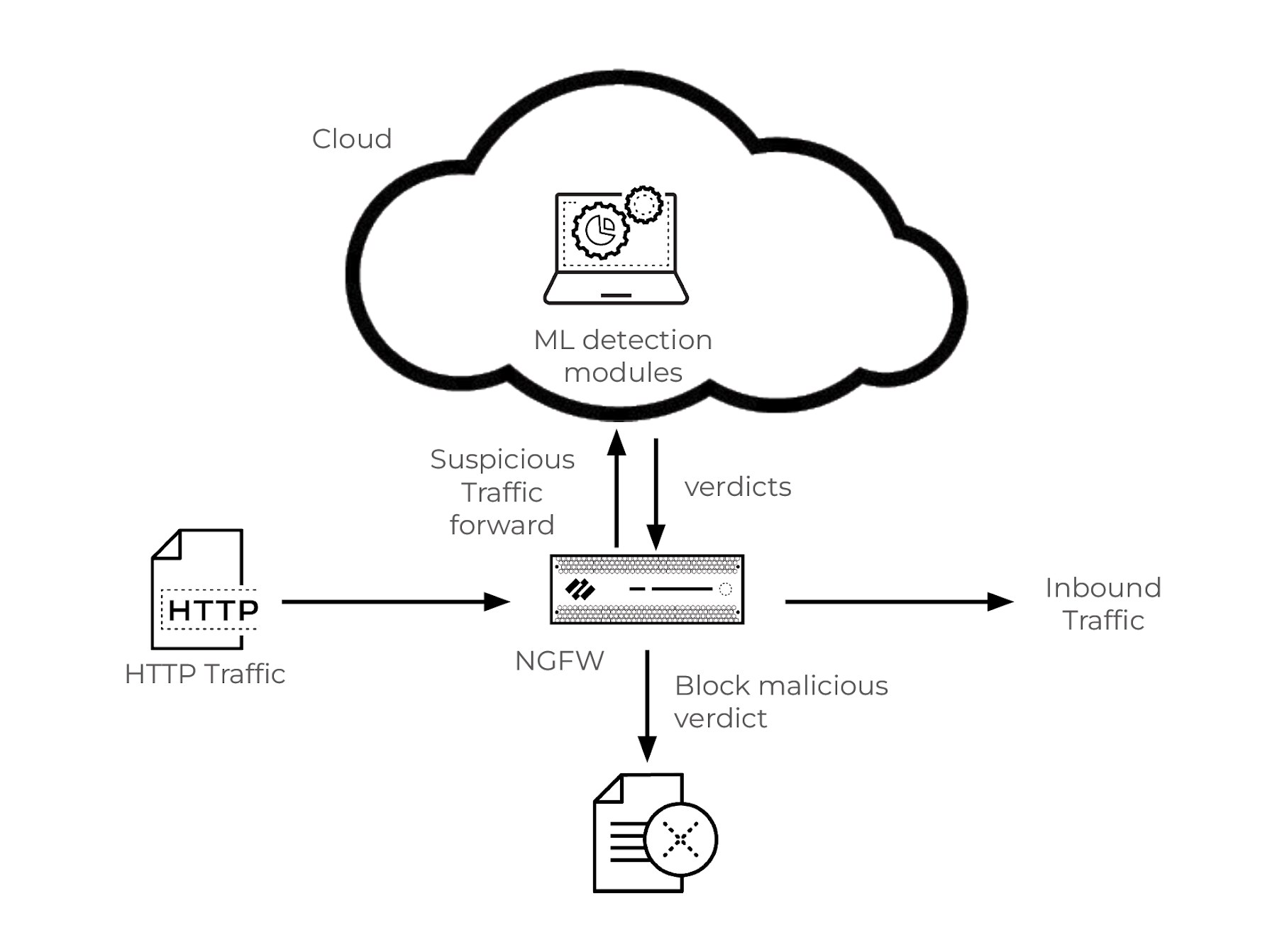

- Erkennung, Abwehr und Threat Intelligence

- Aufkommende Trends bei Cyberangriffen

- Testen und Validieren

- Kennzahlen und kontinuierliche Verbesserung

- FAQs zu Cyberangriffen

Was ist ein Cyberangriff?

Inhalt

Cyberangriffe sind vorsätzliche, böswillige Aktionen, die darauf abzielen, in digitale Systeme einzudringen. Cyberangriffe zielen auf Schwachstellen in Netzwerken, Software, Identitäten und Lieferketten ab und kombinieren häufig mehrere Techniken, um einer Erkennung zu entgehen. Die moderne Bedrohungslandschaft ändert sich täglich, geprägt von Automatisierung, Monetarisierung und geopolitischen Spannungen.

Überblick über Bedrohungen: Cyberangriffe

Cyberangriffe sind orchestrierte Operationen, die Schwachstellen in digitalen Systemen ausnutzen, um das Ziel des Angreifers zu erreichen. Angreifer streben nach Störung und finanziellem Gewinn als strategisches Druckmittel oder für ideologische Botschaften.

Die moderne Angriffsfläche umfasst alles mit einer IP-Adresse, einem API-Endpunkt, einem Token-Speicher oder einer falsch konfigurierten Berechtigung. Angreifer brauchen keine Firewalls zu umgehen, wenn sie SaaS-Integrationen ausnutzen, CI/CD pipelines manipulieren oder Maschinenidentitäten stehlen können, um sich als vertrauenswürdige Automatisierung auszugeben. Nachdem sie sich Zugang verschafft haben, nutzen sie native Tools und legitimen Zugang als Waffe und entgehen oft der Erkennung, indem sie herkömmliche Malware-Signaturen umgehen.

Die Angriffskomplexität variiert natürlich. Einige Gruppen setzen auf brachiale Automatisierung und recycelte Anmeldedaten. Andere investieren in mehrstufige Kampagnen, die Phishing, Protokollmissbrauch und Manipulationen der Lieferkette kombinieren. Die meisten arbeiten mit Tools, die mit denen von Unternehmensplattformen vergleichbar sind.

Cyberangriffe haben sich von einmaligen Netzwerkzugriffen zu kontinuierlichen Kampagnen entwickelt. Unternehmen sind nicht mehr nur mit vereinzelten Sicherheitsverletzungen konfrontiert, sondern werden ständig von finanziell und politisch motivierten Akteuren ausgekundschaftet. Um diese Angriffe zu verhindern, bedarf es einer transparenten und identitätsbewussten Durchsetzung sowie einer auf Exploits ausgerichteten Verteidigungshaltung und einer koordinierten Abwehrarchitektur, die bekannte und neue Taktiken berücksichtigt.

Arten von Cyberangriffen auf einen Blick

| Malware-basierte Cyberangriffe | Netzwerk-basierte Cyberangriffe |

|---|---|

|

|

| Cyberattacken auf Webanwendungen | Cyberattacken auf Kennwörter |

|---|---|

|

|

| Social Engineering-Cyberangriffe | Andere Cyberangriffe |

|---|---|

|

|

Globale Trends bei Cyberangriffen

Bedrohungsakteure operieren heute in einem Umfang und in einer Häufigkeit, die jede Ebene der traditionellen Verteidigung in Frage stellt. Die Sicherheitsteams von Palo Alto Networks erkennen jeden Tag 1,5 Millionen neue Angriffe – Bedrohungen, die am Tag zuvor noch nicht existierten. Auf allen Plattformen des Unternehmens werden täglich 8,6 Milliarden Angriffsversuche blockiert. Aber die Frequenz allein erklärt den Wandel nicht. Angreifer haben schnellere und anpassungsfähigere Methoden entwickelt, die sich der Erkennung entziehen und das ausnutzen, worauf Verteidiger am meisten vertrauen – legitime Anmeldedaten, native Tools und falsch konfigurierte Zugänge.

Nutzlasten dominieren nicht mehr. Fast ein Drittel der Angriffe im Jahr 2024 begann mit gültigen Anmeldedaten. Infostealer infizierten 4,3 Millionen Geräte und erbeuteten 330 Millionen Benutzernamen und Passwörter sowie 17,3 Milliarden Cookies. Diese Sitzungstoken ermöglichten Angreifern den nahtlosen Zugriff auf Cloud-Plattformen, Messaging-Apps und interne Portale. Viele umgingen den Endpunktschutz vollständig.

Angriffsketten erstrecken sich über mehrere Domains. Bei 70 % der Vorfälle führte der Weg zur Kompromittierung über drei oder mehr Oberflächen, meist durch eine Kombination aus Endgerätezugriff, lateraler Ausbreitung in der Cloud, Identitätsmanipulation und Angriffen auf Menschen. Einschichtige Verteidigungsmaßnahmen haben in diesem Umfeld an Bedeutung verloren. Sicherheitsprogramme müssen jetzt bereichsübergreifende Taktiken erkennen und den Fortschritt frühzeitig blockieren.

AI hat den Vorteil des Angreifers vergrößert. Generative Modelle schreiben jetzt Phishing-E-Mails, die den internen Tonfall widerspiegeln, und automatisieren die Entwicklung von Malware mit eingebauter Variantenverschleierung. Der sprunghafte Anstieg der Phishing-Kampagnen von Infostealern zu Beginn des Jahres 2025 – 180 % mehr als im Vorjahr – unterstreicht, wie sehr die Automatisierung die manuelle Arbeit ersetzt hat. Gartner geht davon aus, dass bis zum Jahr 2027 17 % aller Angriffe mit AI-gesteuerten Techniken durchgeführt werden und dass AI-Agenten die Zeit, die für die Ausnutzung von Sicherheitslücken benötigt wird, um 50 % reduzieren werden.

Die globale Telemetrie verzeichnete im Jahr 2023 6,06 Milliarden Malware-Angriffe. Obwohl sich ihr Verhalten geändert hat, ist Malware nach wie vor weit verbreitet. Traditionelle Signaturen reichen nicht mehr aus. Viele Varianten laden jetzt ohne Dateien, fügen sich in Speicherprozesse ein und nutzen getarnte Verzögerungstaktiken, um der zeitbasierten Erkennung zu entgehen.

Ransomware hat sich zu einer nahezu universellen Bedrohung entwickelt. Im Jahr 2023 erlebten 72,7 % der Unternehmen mindestens einen Ransomware-Vorfall.Die Angriffe auf kritische Infrastrukturen in den USA stiegen im Jahr 2024 um 9 %. Im Gegensatz zu früheren Formen umfasst die heutige Ransomware oft doppelte Erpressung, laterale Erkennung und eingebetteten Fernzugriff, wodurch die Eindämmung zu einem Wettlauf gegen irreversible Schäden wird.

Globale wirtschaftliche Auswirkungen

Da die Verteidiger ins Hintertreffen geraten, steigen die Kosten von erfolgreichen Cyberangriffen weiter an. Cyberkriminalität verursachte im Jahr 2024 weltweit Schäden in Höhe von 9,22 Billionen Dollar. Die Prognosen gehen auseinander, was das Tempo angeht, stimmen aber in der Richtung überein und gehen von jährlichen Verlusten in Höhe von 13,82 bis 23,84 Billionen Dollar bis 2027 aus. Die Wachstumskurve übertrifft nun das globale BIP. Die meisten Sicherheitsprogramme wurden nicht für ein derartiges Bombardement entwickelt.

Weiterer Artikel zum Thema: Aktuelle Bedrohungen im Fokus von Unit 42: Wie Sie kommenden AI-Risiken begegnen können

Taxonomie von Cyberangriffen

Moderne Angriffe folgen einer opportunistischen Logik: Ausnutzen, was den geringsten Widerstand bietet und den größten Nutzen bringt. Um eine wirksame Verteidigung vorzubereiten, müssen Unternehmen verstehen, wie Angreifer bei einem Angriff vorgehen.

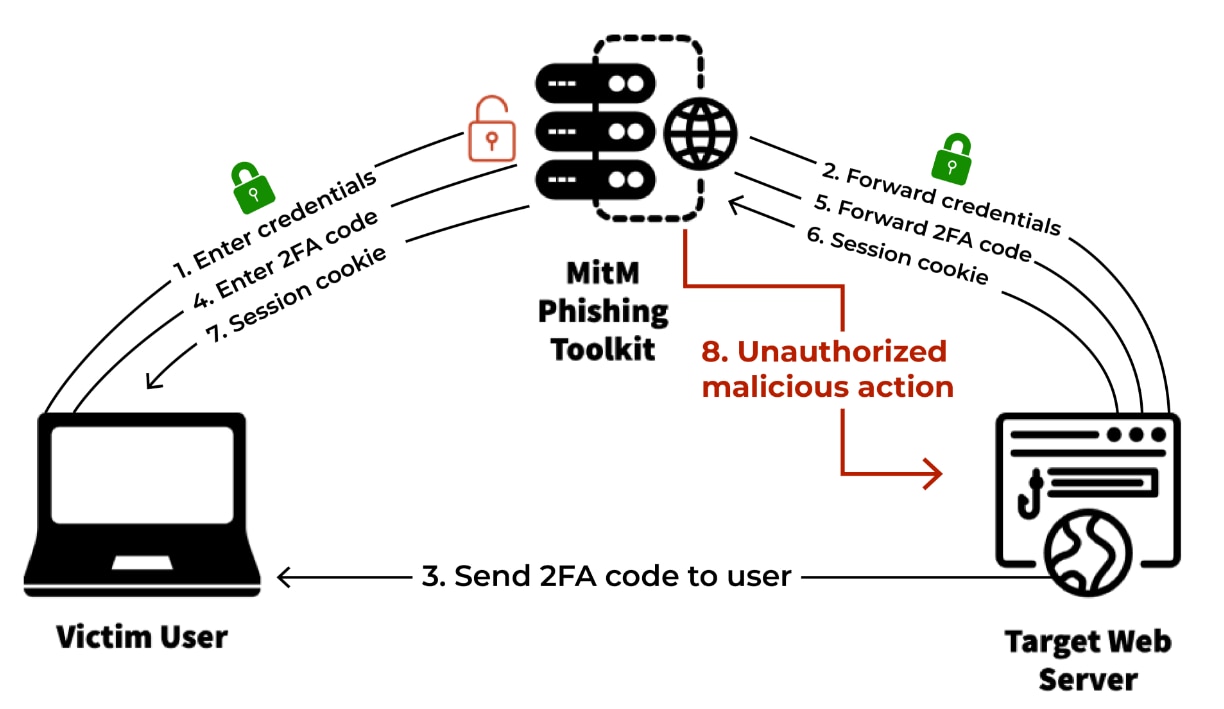

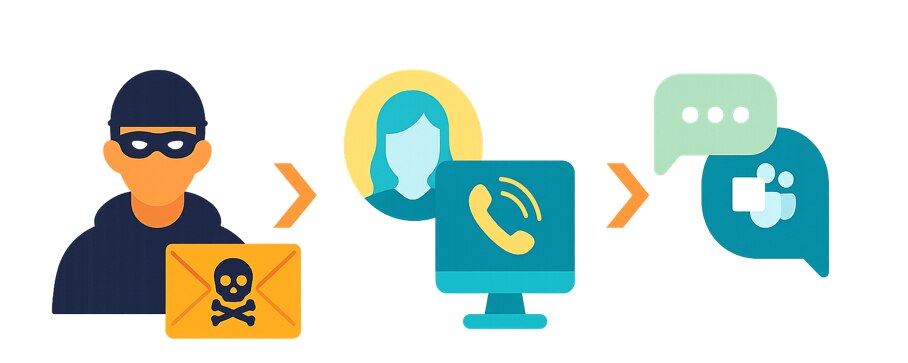

Social Engineering

Social Engineering bleibt der kostengünstigste Einstiegspunkt für Angreifer. Angreifer umgehen technische Verteidigungsmaßnahmen, indem sie menschliches Verhalten ausnutzen. Phishing-Kits enthalten jetzt proxy-basierte Tokenerfassung, wodurch MFA unwirksam wird, sofern keine Richtlinien zur Sitzungsbindung und Tokenrotation vorhanden sind. Quishing (QR-basiertes Phishing) und Callback-Phishing (sprachbasiertes Pretexting) haben ebenfalls stark zugenommen, insbesondere bei der Nachahmung von Kundendienstmitarbeitern.

Web- und API-Missbrauch

Angreifer zielen zunehmend auf Webanwendungen und offengelegte APIs als primäre Vektoren ab. Die OWASP-Top-10-Schwachstellen dominieren nach wie vor die Einstiegspunkte, insbesondere nicht funktionierenden Zugriffskontrollen und unsichere Deserialisierung. Inzwischen nutzen Angreifer auch API-Fehlleitungen, nicht validierte Eingaben, übermäßige Datenlecks und Überschreitung von Berechtigungen in GraphQL- und REST-Schnittstellen aus. Automatisierte Erkennungstools suchen nach undokumentierten Endpunkten und dann hinter Authentifizierungstoren nach logischen Fehlern .

Eindringen ins Netzwerk

Eindringen auf der Netzwerkschicht beginnt nun häufiger mit dem Missbrauch von Anmeldedaten als mit der Verkettung von Exploits. Wenn Exploits verwendet werden, bevorzugen Angreifer ungepatchte Edge-Geräte, die auf Pre-Auth-RCEs angewiesen sind. Im Inneren verwenden sie dann Angriffe auf Protokollebene (z. B. SMB-Relay, ARP-Spoofing, Manipulation von Kerberos-Tickets), um den Zugang zu erweitern. Laterale Ausbreitung folgt oft einer vorhersehbaren Unternehmensarchitektur, in der flache VLANs und gemeinsam genutzte Identitätsdomains die Kompromittierung beschleunigen.

Infiltration von Endpunkten

Endpunkte stellen immer noch das sichtbarste Ziel dar, doch moderne Kompromittierungen beruhen selten auf der Einschleusung erkennbarer Malware. Angreifer führen Code im Speicher aus oder missbrauchen native Scripting-Frameworks. Einige unterwandern vertrauenswürdige Anwendungen mit DLL-Sideloading. Das Hijacking von Browsersitzungen hat Ransomware als Vorstufe zu großen Sicherheitsverletzungen in Unternehmen überholt. Ohne Sichtbarkeit auf Kernel-Ebene können die meisten EDR Ausführungspfade nicht erkennen, die keine dateibasierte Telemetrie auslösen.

Ausnutzung von Cloud-Fehlkonfigurationen

Öffentliche S3-Buckets, unbeschränkte verwaltete Identitäten, offene Kubernetes-Dashboards – Angreifer sehen in Cloud-Fehlkonfigurationen eine hervorragende Gelegenheit. CSPM-Tools zeigen zwar Risiken auf, aber oft ertrinken die Teams in Warnmeldungen von geringer Priorität. Cyberangreifer bewegen sich schneller und durchsuchen das Internet nach gerade eingerichteten Diensten mit Standardeinstellungen oder geleakte Token.

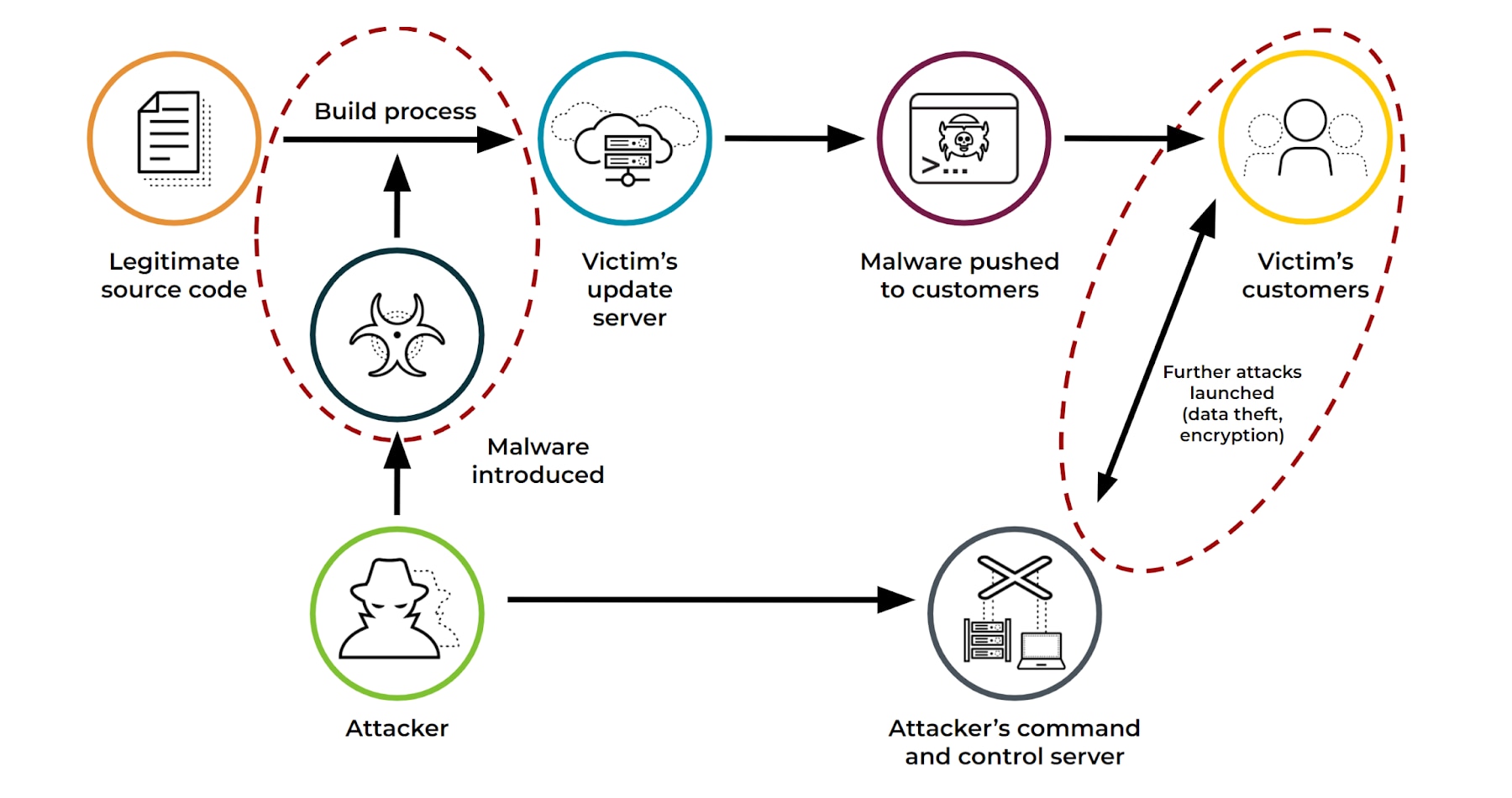

Manipulation der Lieferkette

Software-Lieferketten bieten hochwirksame Ziele. Angreifer kompromittieren Upstream-Abhängigkeiten, Paketregistrierungen oder CI/CD-Automatisierung, um vertrauenswürdige Artefakte zu vergiften. Abhängigkeitsverwirrung, Typo-Squatting und bösartige Update-Injektion haben weit verbreitete Komponenten in NPM, PyPI und Docker Hub betroffen. Innerhalb des Build-Prozesses manipulieren Angreifer häufig in Umgebungsvariablen gespeicherte Anmeldedaten oder setzen Arbeitsabläufe durch GitHub-Aktionen oder GitLab-CI-Konfigurationsdateien außer Kraft.

Angriffsziele

Angreifer kompromittieren Umgebungen selten ohne Absicht. Jedes Eindringen ist mit einem oder mehreren Zielen verbunden, was sich in der Wahl der Techniken und der Dringlichkeit der Angriffe niederschlägt.

- Datendiebstahl umfasst die massenhafte Ausschleusung von geistigem Eigentum, geheimen Schlüsseln für die Authentifizierung, Kundendaten oder Überwachungszielen. Stealer-Malware, Cloud-Synchronisierungsmissbrauch und Ausschleusung über HTTPS oder DNS-Tunneling unterstützen dieses Ziel.

- Finanzieller Gewinn ist die treibende Kraft hinter Ransomware, Business Email Compromise (BEC), Cryptomining und Erpressung auf Affiliate-Basis. Angreifer überwachen interne Finanzabläufe, um Zahlungen abzufangen oder umzuleiten, und haben es oft auf Gehaltszahlungen, Lieferantensysteme oder ERP-Plattformen abgesehen.

- Dienstunterbrechungen treten häufig in Form von DDoS-Angriffen, zerstörerischer Wiper-Malware oder Manipulationen der Infrastruktur auf. Staatsnahe Gruppen nutzen diese Taktik, um bei geopolitischen Konflikten das Vertrauen der Öffentlichkeit zu erschüttern oder kritische Industrien zu stören.

- Spionage motiviert zu dauerhaftem Zugang und lateraler Ausbreitung in sensible Abteilungen. Bedrohungsakteure nutzen Traffic Shaping und inaktive Implantate, um nicht erkannt zu werden, während sie Richtlinienmemos, Verhandlungsstrategien oder Forschungs- und Entwicklungsarbeiten im Verteidigungsbereich abschöpfen.

- Zerstörerische Sabotage tritt bei Angriffen auf, die darauf abzielen, Systeme dauerhaft zu beeinträchtigen. Wiper wie AcidRain, WhisperGate oder CaddyWiper löschen Firmware, überschreiben MBRs oder blockieren eingebettete Geräte. Bei kritischen Infrastrukturen zielen die Angreifer auf Störung der physischen Welt ab.

Framework-Compliance

Das MITRE ATT&CK Framework v17.1 ist nach wie vor der umfassendste und am besten strukturierte Katalog zum Verhalten von Angreifern. Es kategorisiert die Taktiken sowie die Techniken und Untertechniken, die jede Taktik unterstützen:

|

|

Die Zuordnung beobachteter Aktivitäten zu ATT&CK ermöglicht eine strukturierte Triage, Bedrohungssuche und Erkennungsentwicklung. So sollten beispielsweise die Verwendung von PowerShell für das Kopieren von Anmeldedaten (T1003.001), die Ausnutzung von öffentlich zugänglichen Anwendungen (T1190) oder der Missbrauch von gültigen Cloud-Konten (T1078.004) sowohl in die Präventions- als auch in die Abwehrkontrollen einfließen.

MITRE ATT&CK hilft Teams auch dabei, Red Teaming-Übungen, SOC-Erkennungsabdeckung und Richtliniendurchsetzung mit dem realen Verhalten von Angreifern abzustimmen. Die Unternehmens-, Mobil-, Cloud- und ICS-Matrizen werden ständig erweitert und spiegeln mit jedem vierteljährlichen Update die Veränderungen in der Bedrohungslandschaft wider.

Landschaft der Bedrohungsakteure

Ohne ein fundiertes Verständnis der Hintergründe von Angriffen ist keine Sicherheitsstrategie stichhaltig. Die Bedrohungsakteure unterscheiden sich stark in ihren Fähigkeiten, Absichten, Ziellogiken und ihrer Risikotoleranz. Organisationen, die nicht zwischen diesen Gruppen unterscheiden, verteilen ihre Verteidigungsmaßnahmen häufig falsch und geben zu viel Geld für Fehlalarme aus, während unternehmenskritische Assets ungeschützt bleiben.

Staatlich geförderte Gruppen

Staatliche Akteure arbeiten mit langfristigen Plänen, spezieller Infrastruktur und oft ohne Sensibilität für Betriebskosten. Unterstützt von Nachrichtendiensten oder militärischen Einheiten führen diese Gruppen Spionage-, Pre-Positionierungs- und Sabotagekampagnen durch, die auf nationale Interessen ausgerichtet sind. Die chinesische APT41, die russische APT28, die nordkoreanische Lazarus-Gruppe und die iranische OilRig unterhalten jeweils eigene TTPs, teilen aber zunehmend Toolchains sowie C2-Infrastruktur und Geldwäschemethoden.

Ihre Kampagnen zielen häufig auf die Bereiche Telekommunikation, Energie, Rüstungsunternehmen, politische Organisationen und Halbleiterindustrie ab. Der erste Zugriff erfolgt in der Regel über Spear-Phishing,Zero-Day-Exploit oder Diebstahl von Anmeldedaten. Staatliche Gruppen investieren dann in die Tarnung und erreichen Verweilzeiten, die Monate betragen können. Die laterale Ausbreitung priorisiert Identitäts-Domain-Controller und Kollaborationsplattformen oder SaaS-Umgebungen, die bekanntermaßen Richtlinien- oder Lieferketten-Blaupausen enthalten.

Organisierte Cyberkriminalität

Cyberkriminelle Gruppen agieren wie professionelle Unternehmen. Einige betreiben Ransomware-Operationen auf Affiliate-Basis, während andere auf das Sammeln von Anmeldedaten oder Finanzbetrug spezialisiert sind. Die meisten operieren von Regionen aus, in denen das Auslieferungsrisiko begrenzt ist, und arbeiten oft über vermittelte Zugangsmärkte und Treuhandforen zusammen.

Initial Access Broker verkaufen Zugänge zu einem Preis, der sich an der Branche, der geografischen Lage und dem Privilegierungsgrad orientiert. Nachdem die Akteure sich Zugang verschafft haben, verwenden sie Post-Exploitation-Toolkits wie Cobalt Strike, Sliver und benutzerdefinierte Loader. Ihr Ziel ist die schnelle Monetarisierung durch Erpressung oder Diebstahl. Viele kriminelle Gruppen kombinieren heute operatives Tempo und technische Genauigkeit auf eine Weise, die von Advanced Persistent Threats (APTs) nicht zu unterscheiden ist.

Hacktivisten

Hacktivistische Aktivitäten folgen ideologischen Linien. Obwohl Gruppen wie Anonymous technisch nicht so ausgereift sind wie staatliche oder kriminelle Akteure, erzielen sie durch verteilte Denial-of-Service-Angriffe, das Verunstalten von Websites und Datenlecks eine große Wirkung, ganz zu schweigen von der sozialen Verstärkung. Ihre Tätigkeit nimmt während geopolitischer Konflikte zu, insbesondere bei aufsehenerregenden Gesetzen, die die bürgerlichen Freiheiten betreffen.

In den letzten Jahren hat sich der Hacktivismus in regionalspezifische Kollektive aufgespalten. Pro-russische oder pro-ukrainische Hacktivisten haben beispielsweise kritische Infrastrukturen gestört, sensible Informationen durchsickern lassen und Medienplattformen mit Desinformationen überschwemmt. Obwohl sie manchmal abgetan werden, sind ihre Aktionen aufgrund ihres Zugangs zu geleakten Tools und gestohlenen Anmeldedaten schwer zu ignorieren.

Insiderbedrohungen

Interne Akteure stellen eine Kategorie von Bedrohungen dar, die sowohl technisch einzigartig als auch organisatorisch störend sind. Insider umgehen die Verteidigungsmechanismen und verfügen oft über legitimen Zugang, tiefes operatives Wissen und Motive. Insiderbedrohungen können böswillig oder unwissentlich erfolgen und ihre Beweggründe reichen von finanzieller Verzweiflung bis hin zu Vergeltung oder Zwang.

Die meisten Insidervorfälle gehen nicht von Systemadministratoren oder privilegierten Technikern aus. Stattdessen geben Vertriebsteams, Auftragnehmer und Supportmitarbeiter sensible Daten häufig durch unbefugte Übertragungen, Session Sharing oder Umgehung von Kontrollen preis, um Deadlines einzuhalten. Die Erkennung hängt vom Normalverhalten und von der Überwachung von Sitzungen ab.

Motivationen und Verhaltensweisen

Das Angriffsverhalten korreliert mit dem, was der Täter zu gewinnen hat. Durch die Zuordnung der Motivationen können Verteidiger die Verweildauer, das Ziel und die Erkennungstoleranz von Angreifern vorhersehen.

Finanzielle Anreize

Finanzielle Anreize sind der Grund für die meisten Angriffe. Ransomware-as-a-Service (RaaS), BEC und Diebstahl von Anmeldedaten dominieren die kriminelle Wirtschaft. Finanziell motivierte Akteure streben eine schnelle Monetarisierung an, wobei die Unternehmensstruktur immer mehr an Bedeutung gewinnt (z. B. Affiliates, Qualitätssicherung, Support, Modelle zur Umsatzbeteiligung). Viele nutzen rechtliche Grauzonen bei der Abwicklung von Krypto-Zahlungen, Bulletproof Hosting und Geldwäschediensten aus.

Strategische Threat Intelligence

Strategische Threat Intelligence motiviert staatliche Gruppen, die ein geopolitisches Druckmittel suchen. Zu den Zielgruppen gehören politische Berater, Rüstungsunternehmen, wissenschaftliche Forschungsinstitute und öffentliche Infrastrukturanbieter. Diese Akteure bleiben hartnäckig und entgehen oft monatelang der Erkennung, um sensibles Material auszuschleusen oder sich in Firmware- oder Verwaltungsschichten einzubetten.

Ideologische Ziele

Ideologische Ziele treiben Hacktivisten und extremistisch ausgerichtete Gruppen an. Ihre Ziele sind in der Regel öffentliche Symbole wie Regierungsportale und Unternehmen, die als unethisch gelten. Der Erfolg von Operationen beruht weniger auf technischen Vorzügen als vielmehr auf der Verbreitung, zeitlich geplanten Unterbrechungen und der Rufschädigung.

Groll

Einige Insider und Angreifer am Rande der Gesellschaft sind von persönlichem Groll getrieben. Entlassungen, wahrgenommene Diskriminierung oder abgelehnte Beförderungen gehen häufig Sabotage, Datendiebstahl oder die Preisgabe sensibler Daten voraus. Diese Angriffe sind zwar von geringem Ausmaß, können aber insbesondere in regulierten Sektoren zu unverhältnismäßig großen Schäden führen.

Ein Verständnis der Landschaft der Bedrohungsakteure ist unabdingbar. Wenn Sie sich nicht darüber im Klaren sind, wer Ihre Gegner sind und was sie wollen, verkommt Prävention zu blinder Schadensbegrenzung.

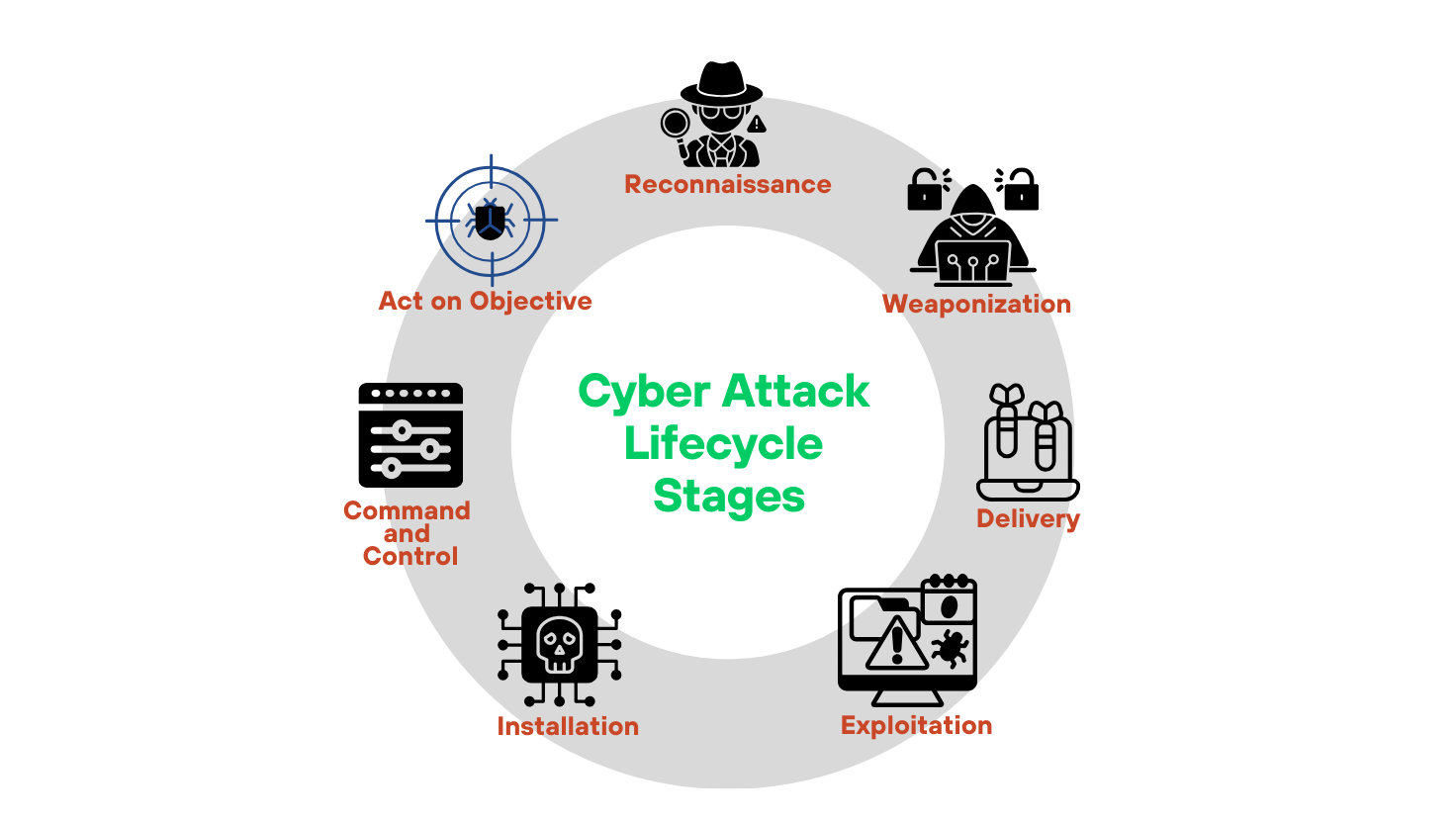

Verlauf und Methoden eines Angriffs

Angreifer kompromittieren Umgebungen nicht mit einer einzigen Bewegung. Sie durchlaufen bestimmte Stufen, die jeweils die nächste ermöglichen. Wenn Sicherheitsteams die Struktur eines Angriffs verstehen, können sie Reibungspunkte einbauen, Ketten mittendrin unterbrechen und Indikatoren vor potenziellen Auswirkungen erkennen.

Ausspähung

Angreifer beginnen mit der Sammlung von Informationen. Domain-Einträge, LinkedIn-Profile von Mitarbeitern, offengelegte GitHub-Repositories und Metadaten zu Cloud-Assets geben oft Aufschluss über die interne Architektur, Namenskonventionen und Identitätsschemata.

Open-Source-Intelligence-Tools (OSINT) wie Maltego, SpiderFoot und Recon-ng sammeln diese Daten in großem Umfang. Automatisierte Scraper extrahieren Muster für die Wiederverwendung von Anmeldedaten aus Datenbanken mit Sicherheitsverletzungen. Angreifer arbeiten VPN-Endpunkte, Subdomains und Anwendungsoberflächen aus, bevor sie angreifen.

Zielprofilierung verengt die Öffnung. Angreifer priorisieren ihre Ziele auf der Grundlage von Privilegien, externen Fehlkonfigurationen und dem Vorhandensein wertvoller Anmeldedaten oder Datenverarbeitungsfunktionen.

Vorbereitung des Angriffs

Sobald ein Zielprofil erstellt ist, entwickeln die Angreifer die Nutzlast. Zu den handelsüblichen Exploit-Kits gehören Loader, Obfuscators und vorgefertigte Module für die browser-, dokumenten- und speicherbasierte Einschleusung. Builder unterstützen Verschlüsselung, Sandbox-Umgehung und Multivektor-Bereitstellung.

Durch die Anpassung der Malware wird sichergestellt, dass Nutzlasten einer signaturbasierten Erkennung entgehen. Tools wie Shellter, Veil und benutzerdefinierte C2-Dropper unterstützen Polymorphismus, Verschlüsselungsschichten und stufenweise getrennte Einschleusung. In höher qualifizierten Gruppen entsprechen die Nutzlasten der Systemarchitektur, dem Sicherheitsniveau der Endgeräte und der Betriebskadenz.

Einschleusung

Phishing ist nach wie vor die vorherrschende Einschleusungsmethode. Eingebettete Links, manipulierte Anhänge, gefälschte MFA-Prompts und QR-Codes verleiten die Zielpersonen dazu, Skripte auszuführen oder Anmeldedaten preiszugeben. Erweiterte Phishing-Proxys fangen Token in Echtzeit ab und passieren MFA-Prüfungen mit Hilfe von Sitzungsweiterleitung.

Smishing (SMS-Phishing) und Callback-Phishing-Kampagnen erhöhen die Glaubwürdigkeit, indem sie eine Live-Interaktion auslösen. VoIP-Spoofing und gefälschte Support-Leitungen sind in den ersten Kompromittierungsketten nach wie vor üblich.

Drive-by-Downloads nutzen schwache Browser-Konfigurationen oder bösartige Werbeinfrastrukturen aus. Exploit-Kits untersuchen den Benutzer-Agenten und liefern plattformspezifische Nutzlasten nur, wenn die Voraussetzungen für die Ausnutzung erfüllt sind. Einige nutzen Zero-Click-Exploits, die über Schwachstellen beim Parsen von Bildern oder beim Rendern von Schriften verbreitet werden.

Ausnutzung

Der Missbrauch von Anmeldedaten übertrifft Software-Schwachstellen bei der ersten Ausnutzung. Gestohlene Token und schwach geschützte API-Schlüssel ermöglichen einen direkten Zugriff, ohne IDS-Signaturen auszulösen. Cloud-Umgebungen sind von Standardkonfigurationen betroffen, bei denen der Besitz einer gültigen Identität die Perimeterkontrollen umgeht.

Zero-Day-Exploit zielt auf nicht gepatchte oder nicht offengelegte Sicherheitslücken ab. Zero-Days sind zwar selten, aber oft schon wenige Tage nach ihrer Erkennung einsatzbereit, insbesondere wenn sie unter teilweisem Embargo offengelegt werden. Angreifer bevorzugen Fehler bei der Remotecodeausführung in Edge-Geräten, die Umgehung der Authentifizierung in SaaS-Plattformen und die Umgehung der Sandbox in Browser-Engines.

Installation

Bei erfolgreicher Ausnutzung setzen die Angreifer Implantate ein, um den Zugang aufrechtzuerhalten. Remote Access Trojaner (RATs) installieren sich unbemerkt und stellen über verschlüsselte Tunnel eine Verbindung zu externen Befehlsservern her. Viele arbeiten unter dem Deckmantel legitimer Systemprozesse oder missbrauchen signierte Binärdateien, um der Erkennung zu entgehen.

In Container-Umgebungen versuchen Angreifer oft zu entkommen. Falsch konfigurierte Laufzeitberechtigungen oder unsichere Container-Images ermöglichen das Eindringen in den Host, die Ausweitung von Zugriffsrechten oder die Kompromittierung von Orchestrierungsplattformen. Angreifer können böswillige Sidecars einschleusen, das Verhalten von Kubelet außer Kraft setzen oder über eine laxe Verwaltung von Secrets das Geschehen beeinflussen.

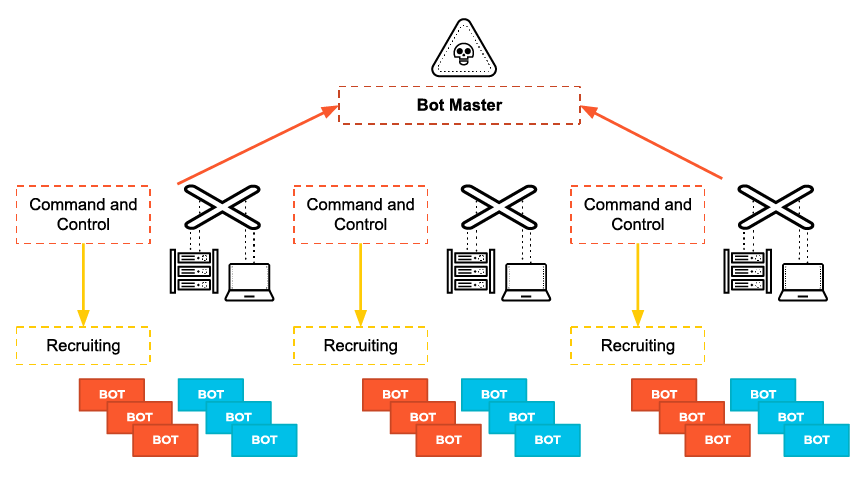

Command-and-Control

Nachdem die Angreifer ihre Präsenz aufgebaut haben, richten sie Command and Control (C2)-Kanäle ein. DNS-Tunneling wird aufgrund seiner Allgegenwärtigkeit und mangelnden Überprüfung häufig verwendet. Bösartige Nutzlasten verschlüsseln Anweisungen in TXT- oder A-Datensatzsuchen und schleusen Daten auf umgekehrte Weise aus.

Die in der Cloud gehostete C2-Infrastruktur geht in vertrauenswürdige Dienste über. Angreifer hosten Nutzlasten und führen Befehle in Dropbox, GitHub Gists, Google Docs oder Pastebins aus. Der Datenverkehr zu diesen Anbietern löst nur selten Warnmeldungen aus, insbesondere wenn er verschlüsselt und durch Benutzeragenten maskiert wird, die automatisierte Prozesse imitieren.

Fortgeschrittenere Gruppen setzen benutzerdefinierte C2-Frameworks ein, die Fallback-Protokolle, Beaconing-Intervalle und dynamische Konfigurationsänderungen unterstützen. Einige unterhalten eine mehrstufige Infrastruktur, die über Proxy-Ebenen oder infizierte Knotenpunkte geleitet wird, um eine Zuordnung zu verhindern.

Zielspezifische Aktivitäten

Die Datenausschleusung erfolgt über komprimierte und verschlüsselte Blobs, die über HTTPS, WebDAV oder SFTP gesendet werden. In verdeckten Kampagnen können Angreifer direkt mit Cloud-Speicherdiensten synchronisieren oder ausgeschleuste Inhalte in legitime Anwendungstelemetrie verschlüsseln.

Laterale Ausbreitung beruht auf gestohlenen Anmeldedaten, Nachahmung von Token und Remotemanagementtools, die bereits in der Umgebung zugelassen sind. Zu den gängigen Techniken gehören Pass-the-Hash, das Fälschen von Kerberos-Tickets und der Missbrauch von Remote-Desktop- oder MDM-Protokollen. In cloudnativen Kontexten durchforsten Angreifer IAM-Rollen, kapern Automatisierungspipelines oder überqueren Ressourcengrenzen über gemeinsam genutzte Metadatendienste.

Die erzeugte Auswirkung variiert je nach Motiv. Ransomware verschlüsselt Systeme und Daten und löscht dann Backups und Protokolle. Wipers überschreiben Festplatten-Header oder Firmware, um Systeme dauerhaft funktionsunfähig zu machen. Bei Betrugskampagnen leiten die Angreifer Finanztransaktionen um, ändern Gehaltsabrechnungen oder inszenieren BEC-Ereignisse mit interner Glaubwürdigkeit. Politische Akteure lassen sensible Dokumente durchsickern, um den öffentlichen Diskurs zu beeinflussen oder den Ruf zu schädigen.

Antworten auf technische Fragen

Angreifer zielen auf die Infrastruktur ab, wenn die Verteidiger Kontrollen falsch konfigurieren oder es versäumen, Minimalprivilegien anzuwenden. Das Verständnis des aktuellen Toolkits, das gegen Endgeräte und Netzwerke eingesetzt wird, hilft Sicherheitsverantwortlichen, ihre Investitionen auf das Verhalten der Angreifer abzustimmen.

Endpunktangriffe

Endpunkte dienen sowohl als Erstzugänge als auch als laterale Durchgangspunkte. Ihre Ausnutzung erfordert keinen Zero-Day, wenn Angreifer die Kontrolle durch Ausführungsketten, natives Tooling oder Diebstahl temporären Token umgehen können.

Entwicklung von Ransomware

Moderne Ransomware arbeitet selten isoliert. Die Gruppen folgen strukturierten Ablaufplänen mit Stufen für Datendiebstahl, Zugriffsmonetarisierung und Löschung. Es dominieren Modelle mit doppelter Erpressung. Bevor die Angreifer die Daten verschlüsseln, schleusen sie Terabytes an internen Aufzeichnungen, Verträgen, Rechtsvermerke und Kundendaten aus. Dann drohen sie mit der Veröffentlichung und die Verhandlungen beginnen, noch bevor die Lösegeldforderung eintrifft.

RaaS-Ökosysteme haben die technische Barriere gesenkt. Affiliates lizenzieren Nutzlasten, teilen die Gewinne mit den Betreibern und erhalten C2-Infrastruktur, Zahlungsunterstützung und sogar Ablaufpläne für die Verhandlungen mit den Opfern. Familien wie Black Basta, 8Base und LockBit entwickeln sich rasant weiter und sind oft schneller als statische Erkennungssignaturen.

Der Zugang wird in der Regel von Initial Access Brokern erworben. Die Verbreitung erfolgt durch RDP-Missbrauch, kompromittierte VPNs oder mit Makros versehene Anhänge. Die Verschlüsselung betrifft sowohl lokale als auch zugeordnete Laufwerke. Viele Varianten deaktivieren jetzt Backup-Prozesse und manipulieren Hypervisoren, um Snapshots zu beschädigen.

Dateilose Techniken

Dateilose Malware macht dauerhafte Dateien überflüssig, da sie direkt im Speicher ausgeführt wird. PowerShell, WMI und .NET sind die bevorzugten Plattformen. Angreifer laden Nutzlasten als Reflective DLLs, verwenden LOLBins, um sekundäre Tools bereitzustellen, oder injizieren Shellcode über Process Hollowing in vertrauenswürdige Prozesse.

Living-off-the-land-Binärdateien (LOLBins) unterstützen alles von Kopieren von Anmeldedaten (rundll32, regsvr32) bis hin zu lateraler Ausbreitung (wmic, mshta). Die meisten Endpunktschutzplattformen lassen diese standardmäßig zu, so dass der Verhaltenskontext die einzige praktikable Erkennungsstrategie ist. Angreifer verketten diese Binärdateien mit nativen Skripten, damit diese unauffällig, schnell und schwer zuzuordnen sind.

Angriffe auf Netzwerke und Infrastrukturen

Während die Identität zum neuen Perimeter geworden ist, bleibt die Kernnetzinfrastruktur ein Hauptziel für Angriffe.

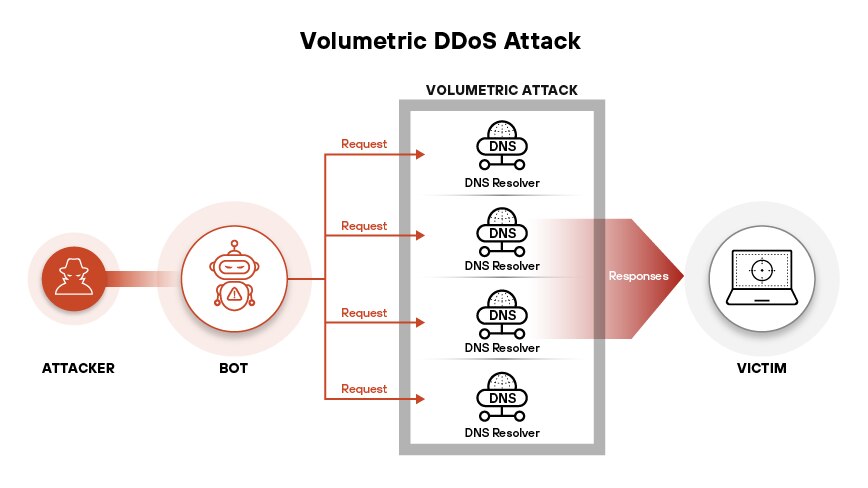

Distributed Denial-of-Service

DDoS-Angriffe sind als politisches und finanzielles Instrument wieder in den Vordergrund gerückt. Volumetrische Kampagnen überschreiten häufig 2 Tbit/s. Angreifer nutzen Botnets, die aus kompromittierten IoT-Geräten, offengelegten APIs und gemieteten Cloud-VMs bestehen. Die Abwehr wird komplex, wenn die Angriffe von geografisch verteilten Quellen mit zufälligen Nutzlasten ausgehen.

Orchestrierungsplattformen wie Mirai-Varianten, Condi und Pandora bieten Angreifern vorgefertigte Dashboards und Plugin-Module für dynamisches Targeting. Angreifer verlagern ihre Angriffe zunehmend von der Netzwerkschicht auf die Anwendungsschicht (Layer 7), um bestimmte Endpunkte mit einer hohen Anzahl von Anfragen und einer geringen Ressourcenauslastung zu überlasten.

Layer-7-Angriffe zielen oft auf Authentifizierungsabläufe, Suchfunktionen oder Warenkörbe ab – Bereiche mit hoher Datenbankinteraktion. Diese Angriffe benötigen keine große Bandbreite, verursachen aber Latenzzeiten und Ausfälle, da sie die Backend-Ressourcen auslasten.

Man-in-the-Middle-Angriff

Man-in-the-Middle-Angriffe (MitM) nutzen ungesicherte oder falsch konfigurierte Kommunikationskanäle aus, um den Datenverkehr abzufangen oder zu verändern. WLAN-Bereitstellungen in Unternehmen sind besonders anfällig, wenn kein Zertifikat-Pinning oder gegenseitiges TLS erzwungen wird.

TLS-Downgrade-Angriffe nutzen das Versionsrückfallverhalten aus. Angreifer fangen den Handshake ab, erzwingen eine veraltete Cipher-Suite und verschlüsseln den Datenverkehr erneut mit Schlüsseln, die sie kontrollieren. In Fällen, in denen TLS nicht vorhanden ist, können durch das Abfangen von Klartext Anmeldedaten, Sitzungstoken oder sensible Betriebsdaten abgefangen werden.

Betrügerische Zugriffspunkte imitieren vertrauenswürdige SSIDs und Proxy-Verbindungen über vom Angreifer kontrollierte Gateways. Ahnungslose Geräte stellen automatisch eine Verbindung her und leiten den Datenverkehr durch die feindliche Infrastruktur. Tools wie WiFi Pumpkin und Bettercap automatisieren die Einrichtung von Captive Portals, mit denen Anmeldedaten gefälscht oder Nutzlasten in den Datenverkehr injiziert werden.

Netzwerkbasierte Angriffe entziehen sich häufig cloudbasierten Erkennungssystemen, da der Angriffsvektor unterhalb der Anwendungsschicht liegt. Die Verteidigung erfordert nicht nur eine Netzwerksegmentierung, sondern auch protokollbewusste Überwachung, Durchsetzung verschlüsselter Transporte und Erkennung von Sitzungsanomalien am Netzwerkrand.

Angriffe auf Webanwendungen

Webanwendungen bleiben eine Angriffsfläche erster Klasse, da sie häufig Geschäftslogik und privilegierte Backend-Systeme offenlegen. Die meisten Unternehmen verfügen über keine vollständige Bestandsaufnahme ihrer Web-Assets und nur wenige führen eine vollständige Kontextvalidierung von API-Eingaben oder Sitzungsverhalten durch. Angreifer nutzen diese Lücke durch direkte Injektion, Manipulation der Logik oder verkettete Arbeitsabläufe aus, die die Durchsetzung umgehen.

Fehler bei der Injektion

SQL-Injektion ist seit zwei Jahrzehnten bekannt und besteht weiterhin. Angreifer stellen Eingaben her, die von Backend-Datenbanken ausgeführte SQL-Abfragen verändern und dabei manchmal ganze Schemata extrahieren oder Datensätze verändern. Blind SQLi-Techniken sind auch dann noch wirksam, wenn Fehlermeldungen unterdrückt werden, indem zeitbasierte Inferenz verwendet wird, um Daten Bit für Bit abzurufen. Moderne Web-Stacks, die auf veralteten ORM-Frameworks basieren, sind oft nicht in der Lage, Edge-Case-Nutzlasten zu bereinigen.

Server-Site-Request-Forgery (SSRF) zwingt die Anwendung, ausgehende Anforderungen an beliebige Ziele zu initiieren. Angreifer nutzen SSRF aus, um auf interne Metadatendienste, Cloud-IAM-Rollen und interne Admin-Endpunkte (nicht extern verfügbar) zuzugreifen. In cloudnativen Umgebungen führt SSRF häufig zu einer Ausweitung der Zugriffsrechte oder einer mandantenübergreifenden Offenlegung von Daten. Dies wird noch deutlicher, wenn der Dienst die vertrauensbasierte Autorisierung missbraucht oder rekursive Weiterleitungen zulässt.

Missbrauch von Logik

Eine fehlerhafte Zugangskontrolle bedeutet nicht mehr „fehlende Anmeldeseite“. Sie spiegelt jetzt Autorisierungsfehler wider, bei denen der Zugriff auf der Grundlage von Headern oder URL-Parametern nicht ordnungsgemäß erzwungen wird. Angreifer weiten ihre Zugriffsrechte aus, indem sie Anfragestrukturen manipulieren, Rollen erweitern oder API-Token wiederverwenden, die an Sitzungen mit höheren Zugriffsrechten gebunden sind. Fehlkonfigurationen in der Cloud spiegeln häufig diese Muster wider, bei denen die Berechtigungsgrenzen zwar in der Dokumentation, nicht aber in der Praxis existieren.

Die Manipulation der Geschäftslogik nutzt Lücken zwischen dem, was die Anwendung erlaubt, und dem, was sie verhindern sollte, aus. Neben zeitlichen Unstimmigkeiten nutzen Angreifer auch Wettlaufsituationen und Fehler bei der Rabattberechnung aus. In Finanzsystemen führen Manipulationen der Währungsumrechnung, der Rechnungserstellung oder der Überweisungsgrenzen zu direkten Verlusten. Schwachstellen wie diese entgehen den Scannern und erfordern eine kontroverse Modellierung.

Identitäts- und Anmeldedatenmissbrauch

Jede Kampagne, bei der es um laterale Ausbreitung, Ausweitung der Zugriffsrechte oder Nachahmung geht, basiert auf einer Form des Zugangs zu Anmeldedaten. Die Identität ist zum wichtigsten Angriffsvektor in Cloud-, Hybrid- und SaaS-Ökosystemen geworden.

Phishing-Varianten

Phishing macht nicht mehr bei gefälschten Anmeldeseiten halt. MFA-Fatigue-Angriffe bombardieren Benutzer mit wiederholten Authentifizierungsanfragen, bis eine davon genehmigt wird. Einige Kampagnen verwenden Reverse-Proxies, um Token in Echtzeit abzufangen, so dass sie sofort wiederverwendet werden können, ohne Alarme auszulösen.

Deepfake-Sprachanrufe sind im operativen Einsatz angekommen. Cyberkriminelle synthetisieren die Stimme eines Verantwortlichen mit Hilfe von minutenlangen geleakten Audiodaten und tätigen Anrufe, in denen sie um die Zurücksetzung von Anmeldeinformationen oder dringende Genehmigungen bitten. Gepaart mit gefälschten Anrufer-IDs und gefälschten E-Mail-Threads sind diese Kampagnen selbst in geschützten Umgebungen erfolgreich.

Credential Stuffing

Credential Stuffing-Angriffe nutzen wiederverwendete Kennwörter in verschiedenen Diensten aus. Automatisierungsplattformen wie OpenBullet, SentryMBA und benutzerdefinierte Python-Tools testen Tausende von Benutzername-Kennwort-Kombinationen pro Minute an Anmeldeportalen, mobilen APIs und OAuth-Flows. Moderne Kampagnen nutzen Umgehungsmechanismen wie zufällige Header oder Geräte-Fingerabdrücke, um Ratenbeschränkungen und Erkennung zu umgehen.

Angreifer erhalten neue Anmeldedaten von Infostealern, Breach Dumps und Malware, die Token sammelt. Viele Anmeldedaten umfassen Sitzungscookies oder Cloud-Zugangsschlüssel, die in den Browser-Speicher oder die Entwicklerumgebung eingebettet sind. Verteidiger müssen von Wiederverwendung ausgehen, Secrets aggressiv rotieren lassen und Anomalien erkennen. Authentifizierung ist keine Kontrolle, wenn sie nicht auch Verhaltens-, Kontext- und Absichtsüberprüfung umfasst.

Cloudnative Angriffe

Die meisten Cloud-Sicherheitsverletzungen sind auf vermeidbare Fehlkonfigurationen oder implizite Vertrauensannahmen zurückzuführen, die unter Druck zusammenbrechen.

Ausnutzung von Fehlkonfigurationen

Unbeschränkte Speicherbereiche gehören nach wie vor zu den am häufigsten offengelegten Assets in Multi-Cloud-Umgebungen. Öffentlicher Lesezugriff, vererbte Zugriffsrechte und fehlende Encryption-at-Rest-Kontrollen ermöglichen es Angreifern, sensible Daten mit einer einzigen nicht authentifizierten Anfrage zu durchforsten und zu extrahieren. Angreifer automatisieren die Erkennung mit Tools wie Grayhat Warfare, S3Scanner und CSP-spezifischen APIs.

Überprivilegierte Rollen sind schädlicher als offengelegte Buckets. Viele Unternehmen halten sich nicht an das Prinzip der Minimalprivilegien und gewähren Dienstkonten oder Lambda-Funktionen Wildcard-Berechtigungen (d. h. iam:PassRole oder s3:*). Ein Angreifer, der sich eine Identität verschafft hat, kann sich über legitime Aufrufe in die Umgebung einschleusen. Rechnen Sie mit Rollenverkettungen, kontenübergreifenden Übernahmen und lateraler Ausbreitung.

Exploits der Lieferkette

CI/CD-Pipelines bieten Angreifern einen vertrauenswürdigen Weg in die Produktion. Kompromittierte Build-Systeme ermöglichen das Einfügen von bösartigem Code, die Preisgabe von Umgebungsgeheimnissen oder die Änderung von Artefakten, die in Produktionsregistrierungen übertragen werden. Jenkins, GitHub Actions, GitLab Runners und selbst gehostete Agenten werden häufig mit ausgeweiteten Zugriffsrechten und minimaler Überwachung des ausgehenden Datenverkehrs ausgeführt.

Das Einfügen bösartiger Pakete nutzt das Vertrauen in Abhängigkeiten von Dritten aus. Angreifer trojanisieren Bibliotheken mit Hilfe von Typo-Squatting, Repo-Jacking oder der Nachahmung von Mitwirkenden und veröffentlichen sie dann in offenen Repositories. Wenn der bösartige Code von nachgelagerten Projekten verwendet wird, wird er während der Build- oder Installationszeit ausgeführt und gelangt oft unbemerkt in die Produktion.

Weiterer Artikel zum Thema: Anatomie eines Angriffs auf die Cloud-Lieferkette

Kompromittierungen der Lieferkette umgehen die Laufzeitverteidigung, indem sie innerhalb der Grenzen signierter, verifizierter Artefakte operieren. Verteidiger müssen die Herkunft durchsetzen, reproduzierbare Builds anwenden und die Software Bill of Materials (SBOM) validieren, um das Risiko zu verringern. Pipeline-Secrets, insbesondere solche, die den Zugriff auf die Cloud ermöglichen, müssen automatisch rotieren und auf das absolute Minimum beschränkt bleiben.

OT- und IoT-Angriffe

Die Konvergenz von IT und OT hat industrielle Umgebungen für Bedrohungsakteure geöffnet, die sich zuvor ausschließlich auf digitale Systeme konzentrierten. In der Zwischenzeit erweitern sich IoT-Ökosysteme schneller, als die meisten Unternehmen sie absichern können, und geben oft unzureichend getestete Firmware und nicht verwaltete APIs preis.

Industrielle Steuersysteme

Die Protokollmanipulation zielt auf deterministische, unauthentifizierte OT-Protokolle wie Modbus, DNP3 und Profinet ab. Diesen Protokollen fehlt es an Verschlüsselung oder Authentifizierung, so dass Angreifer Befehle einspeisen, Prozesszustände auslesen oder Sensorwerte mit physischen Folgen verändern können. In Umgebungen mit direktem SPS-Zugriff über flache Netzwerke können Angreifer Ventile, Relais oder Regelkreise in Echtzeit manipulieren.

Bei der Manipulation der Firmware wird der Angriff noch tiefer getrieben, indem bösartiger Code auf der Bootloader- oder Controllerebene eingebettet wird. Durch kompromittierte Update-Server oder unsichere Feld-Upgrade-Protokolle implantieren Angreifer Code, der über Neustarts hinweg bestehen bleibt und sich einer herkömmlichen Erkennung entzieht. Einige Varianten verzögern Notabschaltungen oder beeinträchtigen Sicherheitsverriegelungen.

Moderne ICS-Umgebungen enthalten oft überbrückende Hosts – Windows-Rechner mit doppelter Konnektivität zu OT- und IT-Netzwerken. Diese werden zu Dreh- und Angelpunkten. Ohne eine strikte Segmentierung können Angreifer mit wenigen Handgriffen von einer Phishing-E-Mail zur Kontrolle des Werks übergehen.

IoT-Botnets

IoT-Botnets sind nach wie vor eine dominierende Kraft bei groß angelegten DDoS-Angriffen und Credential Stuffing-Kampagnen. Mirai-Varianten dominieren aufgrund ihrer Quellcodeverfügbarkeit, der leichten Modifizierbarkeit und der Standardkennwort-Scanlogik. Wenn sie kompromittiert werden, leiten Geräte wie Router, DVRs und intelligente Sensoren Anweisungen von C2-Servern weiter und überlasten Ziele mit HTTP-Floods oder DNS-Amplification.

API-Ausnutzung ermöglicht Angreifern den Zugriff auf die Verwaltungsebene. In vielen IoT-Plattformen sind APIs offengelegt, die nicht authentifiziert sind, eine Ausweitung der Zugriffsrechte ermöglichen oder zu ausführliche Metadaten zurückgeben. Angreifer nutzen diese Endpunkte aus, um Geräte zu lokalisieren, Telemetriedaten abzufangen oder Firmware-Downgrades zu installieren, die bekannte Schwachstellen wieder einführen.

IoT-Ökosysteme setzen selten ein sicheres Onboarding durch. Das Gleiche gilt für Patching und Remotemanagement. Mit anderen Worten: Ein Gerät, das dem Netzwerk beitritt, wird Teil der Angriffsfläche, wenn nicht sofort Transparenz- und Richtlinienkontrollen folgen. Die meisten tun das nicht, und die Angreifer wissen das.

Fallstudien zu Cyberangriffen

Jüngste Angriffe zeigen, wie Bedrohungsakteure durch falsch ausgerichtete Kontrollen, flache Architekturen oder Annahme des Vertrauens von Benutzern strukturelle Schwächen ausnutzen.

Datendiebstahl durch MOVEit-Massenausschleusung

Im Mai 2023 nutzte Clop einen Zero-Day in der Progress-Software MOVEit Transfer aus und startete damit eine der größten Datendiebstahlkampagnen der jüngeren Geschichte. Die Schwachstelle ermöglichte eine nicht authentifizierte SQL-Injektion, die es Angreifern ermöglichte, Web-Shells einzurichten und massenweise Dateien von MOVEit-Servern auszuschleusen.

Innerhalb weniger Wochen wurden die MOVEit-Server von Hunderten von Organisationen (Regierungsbehörden, Universitäten und Finanzinstituten) ausgenutzt. Die Angreifer setzten Automatisierung ein, um den Zugriff auf alle Instanzen weltweit zu skalieren. Dann folgten Erpressungsdrohungen über Leak-Sites. Zu den Opfern gehörten Shell, die BBC und das US-Energieministerium.

Der Datendiebstahl deckte ein systemisches Risiko bei Managed-File-Transfer-Diensten (MFT) von Drittanbietern auf. Viele Unternehmen versäumten es, MOVEit-Server von sensiblen Netzwerksegmenten zu isolieren, wodurch Angreifer nach der Kompromittierung direkte Wege zu internen Systemen erhielten.

Weiterer Artikel zum Thema: SQL-Injektion-Schwachstellen in MOVEit Transfer: CVE-2023-34362, CVE-2023-35036 und CVE-2023-35708

Social-Engineering-Angriff bei MGM Resorts

Im September 2023 wurde MGM Resorts Opfer eines Angriffs, nachdem Bedrohungsakteure mit Hilfe von LinkedIn-Profilen Mitarbeiter des IT-Service-Desks identifizieren und per Social Engineering Anmeldedaten per Telefon erlangen konnten. Nachdem die Gruppe in die Systeme eingedrungen war, setzte sie Ransomware ein und störte den Betrieb in mehreren Kasinos und Hotels.

Die Angreifer, die der Gruppe Scattered Spider angehören, nutzten legitime RMM-Tools, um sich im Netzwerk auszubreiten und Sicherheitssoftware zu deaktivieren. Die Ausfälle betrafen über eine Woche lang digitale Zimmerschlüssel, Spielsysteme und Zahlungsterminals. Aus öffentlichen Unterlagen ging hervor, dass die finanziellen Auswirkungen 100 Millionen Dollar überstiegen.

Die Sicherheitsverletzung unterstreicht zwei Punkte. Erstens nutzen Angreifer jetzt telefonbasiertes Pretexting und verhaltensbasierte Erkenntnisse, um Identitätskontrollen zu umgehen. Zweitens können viele SOCs in Unternehmen den Missbrauch legitimer Admin-Tools während einer aktiven Kampagne nicht erkennen.

Ransomware-Angriffe auf das Gesundheitswesen im Jahr 2024

Im Jahr 2024 nahmen Ransomware-Angriffe im gesamten Gesundheitssektor zu. ALPHV, LockBit und Rhysida zielten auf Krankenhäuser, Versicherungsanbieter und Anbieter elektronischer Krankenakten ab. Zu den häufigsten Einstiegspunkten gehörten RDP-Exposition, VPN-Schwachstellen und von Infostealern abgeleitete Anmeldedaten, die von den Arbeitsstationen der Mitarbeiter abgegriffen wurden.

Die Angriffe umfassten häufig die Ausschleusung von Daten vor der Verschlüsselung, wobei gestohlene Patientendaten durchsickern konnten, um den Druck zu erhöhen. In einigen Fällen fielen die Systeme für die Intensivpflege aus. Die Wiederherstellungszeiten zogen sich aufgrund der Abhängigkeiten von veralteter Software und des Fehlens unveränderlicher Backups über Wochen hin.

Organisationen des Gesundheitswesens waren betroffen, weil flache interne Netzwerke betrieben, sich auf veraltete Endpunktsoftware verließen und keine Segmentierung auf Anwendungsschicht hatten. Die Betreiber von Ransomware nutzen diese Bedingungen mit chirurgischer Präzision aus und zeigten damit, dass branchenspezifische Compliance nicht gleichbedeutend ist mit betrieblicher Resilienz.

AI-gestütztes Phishing bei globalen Wahlen

Anfang 2024 nutzten koordinierte Phishing-Kampagnen generative AI, um sich als Wahlhelfer und vertrauenswürdige Personen des öffentlichen Lebens auszugeben. Deepfake-Audio-Nachrichten und von AI geschriebene E-Mails zielten auf Wahlhelfer, Wählerdatenbanken und Wahlkampfteams in mehreren Ländern ab, darunter die Vereinigten Staaten, Indien und mehrere EU-Mitgliedstaaten (AP News).

Die Kampagnen nutzten Sprachmodelle, um überzeugende Botschaften in lokalen Dialekten zu erstellen, die dynamisch an die öffentlichen Nachrichtenzyklen angepasst wurden. Bei einigen Operationen wurde E-Mail-Phishing mit AI-generierten Anrufen kombiniert, um die Dringlichkeit oder Glaubwürdigkeit zu erhöhen. Die Angreifer erbeuteten Anmeldedaten, um Wählerinformationssysteme zu manipulieren und sensible Planungsdokumente online zu stellen.

Die Angriffe zeigten, wie generative Modelle die Kosten senken und die Effektivität von Social Engineering erhöhen können. Öffentliche Einrichtungen, selbst solche mit einer robusten Infrastruktur, blieben aufgrund menschlicher Auslöser und inkonsistenter Identitätsüberprüfungsprozesse in den verschiedenen Rechtsräumen anfällig.

Weiterer Artikel zum Thema: DeepSeek wurde dazu gebracht, Code für SQL-Injektion und laterale Ausbreitung zu generieren

Tools, Plattformen und Infrastruktur

Angreifer schreiben keine Exploits mehr von Grund auf oder bauen ihre Infrastruktur manuell auf. Sie arbeiten innerhalb eines ausgereiften Ökosystems von Tools und Services, die legitime Softwareentwicklungspraktiken widerspiegeln.

Malwarefamilien

Cobalt Strike ist nach wie vor das am häufigsten nachgeahmte und missbrauchte Post-Exploitation-Framework. Ursprünglich für Red Teams entwickelt, ermöglicht es die Bereitstellung von Nutzlasten, die Ausführung von Befehlen, lateraler Ausbreitung und Beaconing über HTTP, DNS oder Named Pipes. Bedrohungsakteure stellen routinemäßig gecrackte Versionen mit geänderten Schlafintervallen, benutzerdefinierter Verschleierung und deaktivierten IoCs bereit.

Sliver, eine Open-Source-Alternative, hat sowohl bei Sicherheitsteams als auch bei Angreifern an Popularität gewonnen. Es ist in Go geschrieben, kompiliert für mehrere Architekturen, unterstützt verschlüsseltes Peer-to-Peer-C2 und lässt sich schnell anpassen. Seine modulare Architektur erschwert die Erstellung von Fingerabdrücken und die Erkennung auf verschiedenen Betriebssystemen.

Havoc repräsentiert die neueste Generation von Post-Exploitation-Toolkits, die zur Umgehung moderner EDR entwickelt wurden. Havoc wurde Ende 2023 veröffentlicht und umfasst die Generierung von Nutzlasten im Speicher, die Umgehung von Sandboxes sowie verschlüsselte C2-Kanäle, die sich in gängige Netzwerkprotokolle einfügen können. Aufgrund der minimalen Signaturüberschneidungen mit Cobalt Strike wuchs seine Beliebtheit bei den Ransomware-Gruppen der Affiliates schnell.

Weiterer Artikel zum Thema: Von Palo Alto Networks Unit 42 verfolgte Gruppen von Bedrohungsakteuren

Offensive Sicherheitsframeworks

Metasploit dient weiterhin als Grundlage für die automatisierte Ausnutzung und Einschleusung von Nutzlasten. Es unterstützt die Verkettung von Exploits, Reverse-Shell-Generierung und In-Memory-Staging. Die regelmäßigen Modul-Updates von Metasploit machen es zu einer zuverlässigen Quelle für Angreifer, die nach reibungsarmen Zugangswegen zu veralteten Systemen suchen.

Empire, das in PowerShell entwickelt und später auf Python 3 portiert wurde, ist auf dateilose Angriffe in Windows-Umgebungen spezialisiert. Es unterstützt Ausweitung der Zugriffsrechte, Kopieren von Anmeldedaten und Kerberos-Ticket-Manipulation – alles mit nativen Tools. Da es auf PowerShell-Remoting, AMSI-Umgehung und modularer Skripterstellung basiert, bleibt Empire auch bei Phishing-Kampagnen relevant, bei denen eine native Ausführung bevorzugt wird.

Frameworks wie diese verkürzen die Zeit zwischen der Erkennung einer Schwachstelle und ihrer Ausnutzung. Angreifer können mit gut gepflegten Bibliotheken und vorgefertigten Modulen, die auf die Schwachstellen des Unternehmens zugeschnitten sind, vom Scannen zum Kompromittieren übergehen.

Initial-Access Broker

Access-as-a-Service hat sich zu einer formellen Lieferkette entwickelt. Broker kompromittieren Systeme, extrahieren Anmeldedaten, überprüfen die Netzwerkpräsenz und versteigern den Zugang an Ransomware-Gruppen, Data Minern oder Spionagegruppen. Zu den Zugangsebenen gehören RDP, VPN, Citrix-Gateways, Active Directory und Cloud-Management-Konsolen.

Dark-Web-Marktplätze erleichtern diesen Austausch. Foren wie Exploit, BreachForums (bis zu seiner Schließung) und RuTOR bieten Listen mit Betriebszeitgarantien, Branchenvertikalen und sogar Vorschauen auf kompromittierte Umgebungen. Viele Broker arbeiten nach strengen Reputationsmodellen und nutzen Treuhänder und Zwischenhändler, um die Integrität der Transaktionen zu gewährleisten.

Käufer handeln oft innerhalb weniger Stunden. Die Geschwindigkeit der Monetarisierung bedeutet, dass die Erkennungsfenster zusammenbrechen, sobald die Anmeldedaten auf diesen Märkten auftauchen. Viele Unternehmen sind sich ihrer Gefährdung erst dann bewusst, wenn eine laterale Ausbreitung bereits begonnen hat oder eine Datenausschleusung eine externe Benachrichtigung auslöst.

Ausbeutung von Volkswirtschaften

Zero-Day-Broker schließen die Lücke zwischen unabhängigen Forschern und staatlichen oder kommerziellen Käufern. Diese Firmen operieren privat und bieten Hunderttausende von Dollar für Sicherheitslücken in weit verbreiteten Plattformen, die die Ausführung von Remotecode ermöglichen. iOS, Android, Chrome und Hypervisors sind nach wie vor die wertvollsten Ziele.

Bei vermittelten Schwachstellen wird die Koordination der Anbieter häufig umgangen. Die Käufer beantragen Exklusivrechte an dem Exploit, die es ihnen erlauben, es ohne öffentliche Bekanntgabe operativ zu nutzen. Einige Broker sind auf bestimmte Regionen spezialisiert, während andere mehrere Regierungen mit sich überschneidenden Interessengebieten beliefern, was zu einer erneuten Ausbeutung führt.

Bug-Bounty-Plattformen wie HackerOne und Bugcrowd haben eine andere Funktion. Sie bieten Anreize für eine verantwortungsvolle Offenlegung in großem Umfang, aber einige Forscher nutzen Kopfgelder als Ausweichmöglichkeit, wenn private Angebote scheitern. In einigen Fällen werden durch Kopfgelder aufgedeckte Schwachstellen in Graumarkt-Toolchains neu verpackt, insbesondere wenn der ursprüngliche Bericht keine detaillierten Angaben zum Exploit enthielt.

Die Angriffsinfrastruktur entwickelt sich weiter in Richtung Modularität, Wiederverkauf und Automatisierung. Verteidiger, die dieses Ökosystem nicht im Auge behalten, hinken hinterher.

Die Auswirkung von Cyberangriffen

Der Bericht „Cost of a Data Breach Report 2025“ von IBM beziffert die durchschnittlichen Kosten einer Datenschutzverletzung auf 4,45 Millionen US-Dollar, wobei Unternehmen in den USA im Durchschnitt 9,48 Millionen US-Dollar zahlen. Bei der Berechnung sind keine Bußgelder, gerichtlichen Vergleiche und Prämienerhöhungen für Versicherungen berücksichtigt, die das Gesamtrisiko oft verdoppeln.

Betriebsstörungen

Bei 86 % der Unternehmen wirken sich Cyberangriffe auf den Geschäftsbetrieb aus, wobei die Ausfallzeiten tendenziell länger und folgenschwerer werden. Bei SaaS-Anbietern oder Echtzeit-Logistikunternehmen wirkt sich selbst ein vierstündiger Ausfall auf die Ökosysteme der Kunden aus.

Die Störungen beginnt in der Regel ganz vorne. Verfügbarkeit, Qualität oder Datenintegrität der Lieferanten verschlechtert sich nach einer Sicherheitsverletzung. Ein einziger auf OT ausgerichteter Angriff kann die Produktion um Monate verzögern. In cloudbasierten Ökosystemen verstärken Abhängigkeiten Ausfälle, da die Ausfallzeit einer Plattform die davon abhängigen Services beeinträchtigt.

Die Eindämmung von Vorfällen unterbricht häufig den Kernbetrieb. Um die Ausbreitung zu isolieren, müssen Sicherheitsteams Token widerrufen, Systeme neu sichern, Netzwerksegmente herunterfahren und CI/CD-Pipelines unterbrechen. Selbst wenn Ransomware verhindert wird, hält die Eindämmung umsatzgenerierende Funktionen auf.

Imageschaden

Die Schlagzeilen über Datenschutzverletzungen und geleakte Kundendaten lassen die Glaubwürdigkeit von Unternehmen sinken. Stakeholder stellen oft nicht nur das technische Versagen, sondern auch die ethische Haltung des Unternehmens in Frage.

Der Vertrauensverlust tritt schnell ein. Bei börsennotierten Unternehmen kommt es nach der Offenlegung zu Kurseinbrüchen, wobei Sektoren wie das Gesundheitswesen und Finanzen längerfristig beeinträchtigt sind. Auf privaten Märkten können Investoren die Runden verzögern oder die Bewertungen senken, wenn die Sicherheitskontrollen unzureichend erscheinen.

Der Vertrauensverlust des Marktes erstreckt sich auch auf Dritte. Das Ausmaß der Auswirkungen eines Vertrauensverlusts lässt sich nicht in Dollar beziffern.

Globale Anforderungen für die Meldung von Sicherheitsverletzungen

Zeitpläne der DSGVO

Gemäß der Datenschutz-Grundverordnung (DSGVO) müssen Organisationen ihre Aufsichtsbehörde innerhalb von 72 Stunden nach der Erkennung einer Sicherheitsverletzung in Bezug auf personenbezogene Daten von EU-Bürgern benachrichtigen. Die Nichteinhaltung dieser Frist, selbst wenn sie unbeabsichtigt ist, kann zu Geldstrafen von bis zu 4 Prozent des globalen Jahresumsatzes führen.

Die Verordnung schreibt außerdem vor, dass die betroffenen Personen unverzüglich benachrichtigt werden müssen, wenn die Sicherheitsverletzung ein hohes Risiko für ihre Rechte und Freiheiten darstellt, wozu auch der Diebstahl von Anmeldedaten, die Erstellung von Verhaltensprofilen oder andere Daten gehören, die zu weiterer Ausbeutung führen könnten. Die meisten Unternehmen zögern, weil ihnen nicht klar ist, ob der Vorfall die Schwelle zum „hohen Risiko“ erreicht. Die Regulierungsbehörden haben wenig Toleranz für Zweideutigkeiten signalisiert, wenn es um Verbraucherdaten geht.

CIRCIA-Mandate

In den Vereinigten Staaten wird der Cyber Incident Reporting for Critical Infrastructure Act (CIRCIA) erst ab 2026 vollständig durchsetzbar sein, aber die grundlegenden Anforderungen gelten bereits jetzt. Betroffene Unternehmen müssen der Cybersecurity and Infrastructure Security Agency (CISA) innerhalb von 72 Stunden wesentliche Cybervorfälle und innerhalb von 24 Stunden Ransomware-Zahlungen melden.

CIRCIA gilt für 16 kritische Infrastrukturbereiche, darunter Energie, Finanzen, Verkehr und öffentliche Gesundheit. Die Berichte müssen enthalten:

- Umfang des Vorfalls

- Ausgenutzte Schwachstellen

- Betroffene Assettypen

- Getroffene Abhilfemaßnahmen

Branchenspezifische Regeln

Leitlinien zur finanziellen Resilienz

Im Bereich der Finanzdienstleistungen betrachten die Regulierungsbehörden die Cybersicherheit inzwischen als systemisches Risiko. Das U.S. Office of the Comptroller of the Currency (OCC), der Basler Ausschuss für Bankenaufsicht und die Europäische Bankenaufsichtsbehörde haben Leitlinien eingeführt, die von den Vorständen eine eigene Sicherheitsaufsicht verlangen, die die Pflege von Wiederherstellungsplänen und den Nachweis der Kontinuität kritischer Funktionen beinhaltet.

Der Digital Operational Resilience Act (DORA), der ab Januar 2025 EU-weit gilt, kodifiziert diese Erwartungen. DORA verlangt eine Klassifizierung der Vorfälle und eine Meldepflicht innerhalb von Stunden nach der Erkennung. Darüber hinaus ist eine kontinuierliche Prüfung der betrieblichen Resilienz erforderlich, einschließlich Red Teaming von Drittanbietern. Bei Nichteinhaltung drohen den Unternehmen aufsichtsrechtliche Sanktionen und eine marktorientierte Prüfung.

Durchsetzung des HIPAA im Gesundheitswesen

In den Vereinigten Staaten ist der Health Insurance Portability and Accountability Act (HIPAA) nach wie vor der wichtigste Rechtsrahmen für den Schutz von Gesundheitsdaten. Das Office for Civil Rights (OCR) schreibt vor, dass die betroffenen Personen innerhalb von 60 Tagen nach Erkennung der Sicherheitsverletzung benachrichtigt werden müssen, und erwartet von den betroffenen Einrichtungen, dass sie Prüfprotokolle, Zugangskontrollen und Verschlüsselungsstandards gemäß den NIST-Richtlinien einhalten.

Dabei geht es um mehr als nur um Geldstrafen. Im Rahmen des Health Information Technology for Economic and Clinical Health (HITECH)-Gesetzes müssen Unternehmen mit zivilrechtlichen Klagen, behördenübergreifenden Untersuchungen und einer langfristigen Überwachung der Einhaltung der Vorschriften rechnen, was häufig zu einer Beschleunigung der Investitionen in die Modernisierung der Cybersicherheitskontrollen führt.

Erkennung, Abwehr und Threat Intelligence

Die Verhinderung von Auswirkungen beginnt mit der Bereitschaft, Anomalien zu erkennen, Signale in verschiedenen Umgebungen zu untersuchen und bösartige Aktivitäten zu unterbrechen, bevor sie ihr Ziel erreichen.

Hypothesengeleitete Bedrohungssuche

Eine effektive Suche modelliert das Verhalten von Angreifern anhand von Unternehmenstelemetrie und sucht nach Beweisen für Aktivitäten, die sonst keine automatische Erkennung auslösen würden. Eine Hypothese könnte besagen, dass ein kompromittiertes Dienstkonto für lateraler Ausbreitung unter Verwendung von Remotemanagementtools wiederverwendet wird. Fahnder testen diese Theorie anhand von Authentifizierungsprotokollen, PowerShell-Transkripten und dem Verhalten von Assets im Laufe der Zeit. Erkennungen, die aus validierten Suchläufen stammen, werden dann in SOC-Arbeitsabläufe operationalisiert.

Pivoting von Indikatoren

Pivoting auf bekannte Indikatoren beschleunigt die Erkennung damit verbundener Kompromittierungen. Bedrohungsfahnder importieren IoCs und korrelieren sie mit Endpunkt-, Netzwerk- und Cloud-Telemetriedaten. Ein einzelner Hash, der mit einem Loader verknüpft ist, kann mehrere infizierte Hosts oder eine gemeinsame C2-Infrastruktur offenlegen.

Angreifer verwenden ihre Taktiken oft kampagnenübergreifend. Pivoting deckt gemeinsame operative Fingerabdrücke auf und zeigt, dass die Reichweite über die ursprüngliche Kompromittierung hinausgeht. In Verbindung mit Anreicherungsquellen wie VirusTotal, PassiveTotal oder GreyNoise kann Pivoting das Verhalten von Angreifern isolieren, bevor die Auswirkungen spürbar werden.

Incident Response Readiness

Playbook-Entwicklung

IR-Playbooks definieren, wie Organisationen unter Druck reagieren. Unabhängig davon, ob es sich um die Kompromittierung von Anmeldedaten oder den Missbrauch der Lieferkette handelt, ein Angriffsvektor erfordert eine maßgeschneiderte Abfolge von Erkennung und Validierung, Eindämmungsschritten, Eskalationsauslösern und Wiederherstellungsabläufen. Playbooks ersparen den Teams unnötige Zeit für Improvisationen.

Wirksame Playbooks umfassen:

- Aufzeichnungssysteme

- Rollenzuweisungen

- Rechtliche und regulatorische Berührungspunkte

- Kriterien für die Auslösung externer Kommunikation

Starre Skripte versagen bei echten Angriffen, weshalb Playbooks getestet, versionskontrolliert und mit tatsächlichen Telemetriequellen verknüpft werden. Bei der Abwehr müssen Variationen im Verhalten der Angreifer, interne Abhängigkeiten und die Realität von beeinträchtigten Umgebungen berücksichtigt werden.

Kanäle für die Krisenkommunikation

Krisenkommunikation erfordert vordefinierte interne und externe Kanäle, Sprecher auf Führungsebene, einen Rhythmus für die rechtlichen Überprüfungen und eine klare Botschaft. Führungskräfte müssen sich mit der Rechtsabteilung, der Betriebsabteilung und der PR-Abteilung abstimmen, da falsche Angaben gegen die Offenlegungsvorschriften der SEC verstoßen oder behördliche Untersuchungen auslösen können. Die Kommunikation muss den aktuellen Stand der Forensik widerspiegeln, d. h. es muss angegeben werden, was bestätigt ist, was noch geprüft wird und wann Aktualisierungen erfolgen werden.

Cyber Threat Intelligence

Äußerst verlässliche Threat Intelligence wird aus internen Telemetriedaten, kommerziellen Feeds, ISACs und Open-Source-Kanälen zusammengestellt. Die Informationen müssen kontextbezogene Details enthalten (z. B. Nutzung der Infrastruktur, TTPs, Ziellogik, Zuordnungssicherheit). Feeds, die IPs ohne Kontext liefern, verschlechtern die Übersicht und überfordern die SOCs mit Falschmeldungen.

Wirksame Programme unterscheiden zwischen drei Arten von Threat Intelligence:

- Strategische Threat Intelligence fließt in die langfristige Verteidigungsplanung ein.

- Taktische Threat Intelligence ermöglicht eine sofortige Erkennungsentwicklung.

- Operative Threat Intelligence stellt eine Verbindung zwischen Angriffen und Kampagnen, Infrastrukturüberschneidungen oder den Techniken und Fähigkeiten der Bedrohungsakteure her.

Fusionszentren verknüpfen Threat Intelligence mit Erkennung, Untersuchung und Abwehr. Ohne bereichsübergreifende Integration von Endpunkt-, Cloud-, Netzwerk-, Identitäts- und Drittanbieter-Telemetrie entgehen Unternehmen Korrelationen.

Erfahrene Teams reichern die Telemetrie bei der Erfassung an, indem sie Sitzungen, Artefakte oder Abläufe mit Risikobewertungen und kontextbezogenen Kennzeichnungen versehen. Analysten können zwischen verschiedenen Schichten wechseln, von DNS-Abfragen über Identitätsverhalten bis hin zu SaaS-Administrationsprotokollen, ohne Zeit zu verlieren.

Aufkommende Trends bei Cyberangriffen

Angriffsflächen verändern sich schneller, als die meisten Unternehmen ihre Playbooks aktualisieren können. Verteidigungsstrategien, die für das aktuelle Risiko entwickelt wurden, scheitern häufig an der zukünftigen Geschwindigkeit. Die Bedrohungslandschaft besteht nun aus Angreifern, die mit Compute-Kapazität skalieren, sich mit Hilfe von Modellen anpassen und strukturelle Veränderungen ausnutzen, bevor die Verteidiger den Standard vollständig gelesen haben.

Automatisierte Social-Engineering-Bots

Die Angreifer setzen jetzt AI-Agenten ein, die OSINT-Informationen aufnehmen und sich an Echtzeit-Abwehrmaßnahmen anpassen. Diese nicht zu unterschätzenden Bots generieren maßgeschneiderte Phishing-Köder und geben sich in mehrsprachigen Kontexten als Führungskräfte aus. Sie automatisieren die Entwicklung von Pretexting auf der Grundlage von ausgelesener Kommunikation. Außerdem verbessern sie mit jedem gescheiterten Versuch ihre Ziellogik.

Einige Bots arbeiten kanalübergreifend. Ein einzelner Agent könnte eine Phishing-E-Mail verschicken, einen gefälschten Sprachanruf folgen lassen und mit Hilfe von abgefangenen Sitzungscookies in Slack- oder Teams-Nachrichten einsteigen. Angreifer verwenden fein abgestimmte Large Language Models (LLMs) mit rollenspezifischen Prompts, um den Kundensupport und die Kennwortrücksetzung zu manipulieren.

Code-Gen-Malware

Die AI-gestützte Malware-Entwicklung hat sich von theoretischen Ansätzen zu betrieblichen Ansätzen entwickelt. Angreifer passen ihre Modelle an, um verschleierte Nutzlasten zu generieren, die sich der statischen und heuristischen Erkennung entziehen. Sie füttern LLMs mit Erkennungsregeln und iterieren, bis der generierte Code YARA-Treffer oder EDR-Signaturen vermeidet.

Tools zur Codegenerierung helfen auch bei der Erstellung polymorpher Dropper, Loader-Skripte und domainspezifischer Exploits, die auf Edge Cases in Cloud-Plattformen oder missbräuchlich verwendete SDKs abzielen. In Kombination mit automatisiertem Fuzzing beschleunigt AI die Erkennung und Erstellung von Angriffstools in großem Umfang und bricht die derzeitigen Patching-Modelle.

Weiterer Artikel zum Thema: Jetzt siehst du mich, jetzt nicht mehr: Verwendung von LLMs zur Verschleierung von bösartigem JavaScript

Selbstlernende Würmer

Die autonomen selbstlernenden Würmer sind nicht mehr an eine vorprogrammierte Logik gebunden, sondern können nun Umgebungsvariablen beobachten und sich an diese anpassen, was so weit geht, dass sie Nutzlastmodule auf der Grundlage von Systemkonfiguration, Domainstruktur oder Telemetrie-Feedback auswählen. So können sie beispielsweise je nach Erkennungswahrscheinlichkeit mitten im Betrieb von Sammeln von Anmeldedaten auf Wiper-Verhalten umschalten. Und durch die kontinuierliche Bewertung der Ergebnisse entwickeln sie sich mit jedem kompromittierten Knoten weiter.

Auswirkungsszenarien auf die Cloud

Cloudnative autonome Würmer nutzen gemeinsam genutzte Steuerungsebenen, laterale Zugangsrechte in IAM-Rollen und übermäßig autorisierte Servicekonten, um sich über Mandanten und Standorte hinweg zu verbreiten. Ein einziger anfälliger Microservice, der einmal ausgenutzt wurde, ermöglicht die Bereitstellung von agentenlosen Propagatoren, die sich über Orchestrierungs-APIs, falsch konfigurierte CI/CD-Token oder offengelegte Infrastructure-as-Code-Secrets replizieren.

In Multi-Cloud-Umgebungen verwenden diese Würmer Standard-SDKs, um Ressourcen zu durchforsten, innerhalb von Identitätshierarchien zu eskalieren und Beobachtungstools vor der Ausführung von Nutzlasten zu zerstören. Die Auswirkungen sind multiplikativ und betreffen Telemetrie, Redundanz und Wiederherstellungsabläufe.

Fazit? Die nächste Generation von Bedrohungen wird sich nicht auf Brute-Force-Angriffe verlassen. Sie wird sich auf Kontextbewusstsein, adaptive Logik und die Geschwindigkeit der Schlussfolgerungen statt auf die Geschwindigkeit der Codeausführung verlassen. Cybersicherheit muss sich weiterentwickeln. Antizipation, Instrumentierung und architektonische Härtung bestimmen den Weg nach vorn.

Testen und Validieren

Keine Steuerung funktioniert wie geplant, wenn sie nicht unter realen Bedingungen getestet wird. Durch Simulation, Red Teaming und Validierungsübungen werden Annahmen aufgedeckt. Reife entsteht durch geprüfte Bereitschaft unter Druck.

Operationen von Red Teams

Zielgerichtete Engagements

Red Teaming-Übungen simulieren reale Gegner mit definierten Zielen, Zeitrahmen und operativen Beschränkungen. Im Gegensatz zu allgemeinen Penetrationstests verfolgen Red Teams die Missionsziele mit Taktiken, die auf bekannte Bedrohungsakteure abgestimmt sind.

Red Teams beginnen oft mit minimalen Informationen. Sie führen Ausspähung durch, entziehen sich der Erkennung, führen Pivoting über Domains hinweg aus und nutzen echte Fehlkonfigurationen aus. Ihr Erfolg oder Misserfolg bestätigt die wichtigsten Wirkungen, darunter:

- Endpunkt-Telemetrie

- Schwellenwerte für Alarme

- Analysten-Arbeitsabläufe

- Wege zur Eskalation von Vorfällen

Zusammenarbeit im Purple Team

Beim Purple Teaming werden Angriff und Verteidigung in Echtzeit kombiniert. Red und Blue Teams arbeiten Seite an Seite, um spezifische Techniken auszuführen, die Erkennungsabdeckung zu validieren und Abwehrprozesse zu optimieren, was die Feedbackschleifen zwischen Betreibern und Verteidigern beschleunigt.

Anstatt den Erfolg anhand der Ergebnisse von Sicherheitsverletzungen zu bewerten, messen Purple Teams die Qualität der Telemetrie, das Signal-Rausch-Verhältnis und die SOC-Abwehrzeit. Jede Aktion des Red Teams bietet dem Blue Team die Möglichkeit, eine Erkennungsregel, ein Playbook für Abwehrmaßnahmen oder einen Eskalationspfad zu erstellen oder zu verfeinern.

Wenn es richtig ausgeführt wird, baut Purple Teaming ein „Muskelgedächtnis“ auf, stärkt die Annahmen bei der Bedrohungsmodellierung und verbessert die Anpassung an den Angreifer in den Bereichen Erkennungsentwicklung, SOC und Cyber Threat Intelligence.

Angriffssimulation

ATT&CK-Emulationspläne

Simulationen, die auf MITRE ATT&CK-Techniken basieren, ermöglichen es Unternehmen, die Kontrollabdeckung anhand eines bekannten Verhaltensmodells zu testen. Anstatt vollständige Kill Chains zu starten, führen Simulationstools einzelne Techniken aus (z. B. Kopieren von Anmeldedaten, Manipulation der Registrierung, Remote-Dateiübertragungen) und messen, ob sie Telemetrie, Alarme oder automatische Abwehr auslösen.

Neben der Erkennung von Regeln testen die Simulationen die Integrität von Protokollpipelines und Alarmschwellenwerten. Die Zuordnung von Testergebnissen zu ATT&CK-Matrizen hilft den Sicherheitsverantwortlichen zu verstehen, welche Taktiken abgedeckt sind und wo noch Lücken in der Verteidigung bestehen.

Plattformen zur Simulation von Sicherheitsverletzungen und Angriffen

Automatisierte Plattformen zur Simulation von Sicherheitsverletzungen und Angriffen (Breach and Attack Simulation, BAS) bieten kontinuierliche Tests durch die Ausführung vordefinierter Angriffspfade in Produktions- oder Vorbereitungsumgebungen. Tools wie SafeBreach, AttackIQ und Cymulate führen Nutzlasten auf Netzwerk-, Endpunkt- und Cloud-Ebene aus, um die Verteidigungsbereitschaft zu überprüfen.

BAS-Plattformen simulieren Ereignisse wie Diebstahl von Anmeldedaten und Datenausschleusung unter realistischen Bedingungen. Im Gegensatz zu einmaligen Tests ermöglichen sie eine wiederkehrende Validierung, zusammen mit Regressionstests nach Kontrolländerungen und einem konsistenten Benchmarking zwischen den Teams.

Kennzahlen und kontinuierliche Verbesserung

Wissen Sie, wo Ihre Verteidigungsmaßnahmen funktionieren, wo sie versagen und wo Angreifer als nächstes zuschlagen werden? Hier werden Leistungskennzahlen zu Threat Intelligence. Erfahrene Unternehmen betrachten Kennzahlen als operativen Hebel.

Wichtige Risikoindikatoren

Angriffsfrequenzrate

Die Angriffsfrequenz misst, wie oft Bedrohungsakteure Ihre Umgebung angreifen. Die Häufigkeit umfasst beobachtete Scans, Credential Stuffing, Phishing-Versuche, API-Sondierungen und Exploit-Versuche gegen gefährdete Objekte. Wenn man diese im Laufe der Zeit verfolgt, lassen sich Muster erkennen.

Hochfrequentes Targeting bedeutet nicht immer ein Kompromittierungsrisiko, aber es signalisiert Anziehungskraft. Spitzen können auf Auflistung in Breach Dumps, Wiederverwendung von geleakten Anmeldedaten oder das Vorhandensein in Automatisierungsschleifen von Angreifern hinweisen. Geringe Sichtbarkeit resultiert hier oft aus blinden Zonen in der Randtelemetrie oder fragmentierter Protokollierung in Cloud-Umgebungen.

Mittlere Zeit bis zur Kompromittierung

Die mittlere Zeit bis zur Kompromittierung (Mean time to compromise, MTTC) gibt die durchschnittliche Zeitspanne zwischen dem ersten Zugriff und der Ausweitung der Zugriffsrechte oder lateralen Ausbreitung durch den Angreifer an. Dabei werden nicht nur Verzögerungen bei der Erkennung aufgedeckt, sondern auch Schwachstellen in der Architektur wie die Wiederverwendung von Token oder überprivilegierte Konten.

Die Messung der MTTC erfordert eine Wiederholung der Red Team-Aktivitäten und der Zeitpläne nach einem Vorfall. Unternehmen mit einer niedrigen MTTC verlassen sich in der Regel auf signaturbasierte Alarme, ohne dass sie mit Identitäts- oder Verhaltenssignalen korrelieren. Eine Erhöhung der MTTC um Minuten kann den Nutzlasterfolg von Angreifern um Stunden oder sogar ganz verhindern.

Programmreifegradmodelle

Stufen der Fähigkeitsentwicklung

Reifegradmodelle bewerten die Entwicklung Ihres Programms in den Bereichen Erkennung, Prävention, Abwehr und Wiederherstellung. Sie gehen von reaktiv zu proaktiv, von manuell zu automatisiert und von isoliert zu orchestriert über. Das NIST Cybersecurity Framework bietet, wie auch das Cybersecurity Capability Model (C2M2) von MITRE und die CIS Controls Implementation Groups, abgestufte Benchmarks.

Die Entwicklung wird anhand der Abdeckungstiefe sowie der Betriebsgeschwindigkeit und der Signalintegrität gemessen. Ein Unternehmen kann über erstklassige Tools verfügen und dennoch einen geringen Reifegrad aufweisen, wenn es den Alarmen an Kontext fehlt oder die Playbooks ungenutzt bleiben.

Die Lücken bei Fähigkeiten konzentrieren sich häufig auf die Sichtbarkeit lateraler Ausbreitung, die Durchsetzung von Cloud-Rollen, die SaaS-Überwachung und die Logik bei der automatischen Abwehr. Der Reifegrad nimmt zu, wenn Teams Lücken auf eine Weise schließen, die durch Validierung messbar ist.

Peer-Benchmarking

Beim Peer-Benchmarking wird Ihre Leistung in den Kontext ähnlicher Unternehmen gestellt, die nach Branche, Größe, geografischer Lage oder Bedrohungsprofil gruppiert sind. Es gibt Aufschluss über strategische Investitionen, indem es aufzeigt, wo Sie führend sind, wo Sie zurückliegen oder wo Sie im Standardbereich liegen.

Beim Benchmarking muss die Komplexität der Angriffsfläche berücksichtigt werden. (Ein Fintech-Unternehmen mit 300 Microservices, 5.000 IAM-Rollen und 12 Integrationen von Drittanbietern ist nicht mit einem regionalen Gesundheitsdienstleister vergleichbar.) Wirksame Vergleiche normalisieren Kennzahlen.

Sicherheitsverantwortliche nutzen das Benchmarking, um Programmänderungen zu rechtfertigen, z. B. die Umschichtung von Investitionen von Bedrohungserkennung am Endpunkt zu Identitäts-Governance oder Beschleunigung der Validierungszyklen des Purple Teams. Ohne Bezugspunkt ist die Verbesserung subjektiv.

FAQs zu Cyberangriffen

Callback-Phishing ist eine sprachbasierte Social Engineering-Taktik, bei der die Angreifer eine scheinbar harmlose E-Mail, z. B. eine Abo-Bestätigung oder eine Rechnung, versenden, in der der Empfänger angewiesen wird, eine Telefonnummer anzurufen, um die Kosten anzufechten. Die Nummer stellt eine Verbindung zu einem von Angreifern kontrollierten Call Center her, in dem sich die Mitarbeiter als Support-Mitarbeiter ausgeben, um Anmeldedaten zu erlangen, die Opfer zur Installation von Fernzugriffstools zu überreden oder finanzielle Überweisungen zu autorisieren. Der Ansatz umgeht E-Mail-basierte Sicherheitskontrollen und nutzt das menschliche Vertrauen durch Echtzeit-Interaktion.

Beim Data Pipeline Poisoning werden gefälschte oder manipulierte Daten in die Systeme injiziert, die Erkennungsmaschinen, maschinelle Lernmodelle oder Beobachtungstools speisen. Angreifer nutzen Logging-Agents, Telemetrie-Sammler oder ungesicherte Ingestion-APIs aus, um irreführende Datensätze einzuführen, die Alarme unterdrücken, Analyseausgaben verändern oder Verteidigungsmodelle so trainieren, dass sie bösartige Aktivitäten ignorieren. Diese Technik verschlechtert die Genauigkeit der Bedrohungserkennung und kann die Abwehr von Sicherheitsvorfällen verzögern oder in die falsche Richtung lenken.

Laterale Ausbreitung der Graph-API ist der Missbrauch von Microsoft Graph, um Identitäten, Ressourcen und Berechtigungen zu durchforsten und darauf zuzugreifen, nachdem ein ursprüngliches Konto kompromittiert wurde. Angreifer verwenden OAuth-Token oder kompromittierte Anmeldedaten, um mit Hilfe von API-Aufrufen zwischen Postfächern, SharePoint-Sites, Teams-Kanälen und OneDrive-Verzeichnissen zu wechseln. Da die Aktivitäten innerhalb genehmigter Schnittstellen stattfinden, umgehen sie häufig die Bedrohungserkennung am Endpunkt und die Firewallprüfung.

Malvertising-as-a-Service ist ein kriminelles Marktplatzmodell, bei dem Bedrohungsakteure schlüsselfertige bösartige Werbekampagnen verkaufen oder mieten. Diese Kampagnen nutzen legitime Werbenetzwerke, um bösartige Nutzlasten zu verbreiten oder Nutzer auf Exploit-Kits und Phishing-Seiten umzuleiten. Die Käufer wählen aus vorgefertigten Vorlagen, Targeting-Kriterien und Verbreitungsmethoden aus und ermöglichen so die skalierbare Einschleusung von Malware an ahnungslose Benutzer über ansonsten vertrauenswürdige Plattformen.

Prompt Injection Chaining ist eine Angriffstechnik gegen LLMs, die geschichtete, eingebettete oder verschleierte Anweisungen verwendet, um inhaltliche Beschränkungen zu umgehen oder das Verhalten des Modells zu missbrauchen. Angreifer entwickeln Prompts, die indirekte Verweise, Variablensubstitution oder Kodierungsstrategien enthalten, um die Bereinigung zu umgehen und das Modell zu veranlassen, nicht autorisierte Ausgaben zu erzeugen. Der Aspekt der Verkettung ermöglicht es Angreifern, eine mehrstufige Logik in eine einzige Nutzlast zu integrieren, die sich erst während der Ausführung entfaltet.

Die Umgehung der kontinuierlichen Zugriffsauswertung (Continuous Access Evaluation, CAE) bezieht sich auf die Ausnutzung von Lücken in Echtzeit-Token-Widerrufssystemen, die von Cloud-Identitätsplattformen verwendet werden. Angreifer nutzen Clients, APIs oder Anwendungen aus, die CAE-Ereignisse nicht unterstützen, so dass gestohlene Token auch nach der Ungültigerklärung von Sitzungen oder der Erhöhung des Benutzerrisikos gültig bleiben. Dies ermöglicht einen verlängerten Zugang, selbst wenn ein rechtmäßiges Konto deaktiviert, gesperrt oder markiert wurde.